Эксплойт нулевого дня что это

Уязвимость нулевого дня

Уязвимость нулевого дня (0day, zero day) — термин, который используется для обозначения не выявленных на стадии тестирования угроз безопасности, уязвимостей, брешей в программном коде, против которых не существует защиты. Изначально они не известны никому: разработчики, антивирусные компании, пользователи не подозревают об их существовании. Об уязвимости нулевого дня становится известно до того, как производитель выпускает обновления; следовательно, у разработчиков есть 0 дней, чтобы устранить изъян. Устройства, на которых установлена уязвимая программа, находятся в зоне риска, а пользователи не имеют возможности защититься.

Обнаружение и распознавание уязвимостей

Иногда уязвимость нулевого дня выявляют хакеры, которые не хотят использовать ее в злонамеренных целях и сообщают о ней разработчикам. В других случаях ошибку могут найти пользователи или сами разработчики, после чего производителями выпускается новая версия ПО или обновление. Кроме того, антивирусы тоже иногда могут зарегистрировать вредоносные действия.

Впрочем, очевидно, что обнаружить баг могут и хакеры-злоумышленники, преследующие вредоносные цели. Тогда они будут эксплуатировать его сами или продадут другим киберпреступникам.

Для обнаружения уязвимостей злоумышленники используют различные методы:

В противоположном случае разработчик знает, что существует баг в коде, но не хочет или не может его устранить, не предупреждая никого об уязвимости.

Атаки на уязвимости нулевого дня

Если произошла атака с использованием уязвимости нулевого дня, то это значит, что злоумышленники знали о баге достаточное количество времени, чтобы написать и активировать вредоносную программу для его эксплуатации. Такие атаки опасны тем, что к ним невозможно подготовиться, а также тем, что постоянное обновление ПО не дает гарантии их предотвращения или снижения риска их возникновения.

Защита от уязвимостей нулевого дня и их устранение

Устранение ошибок входит в обязанности разработчика. Критическая проблема закрывается в течение нескольких дней или недель; все это время системы, использующие уязвимое ПО, будут находиться в опасности.

Для защиты можно использовать традиционные антивирусные технологии, а также проактивные средства:

Мир уязвимостей

Здравствуйте, уважаемые Хабраюзеры. Предлагаю вашему вниманию мой вольный перевод довольно интересной статьи, опубликованной Pierluigi Paganini в Infosec Institute (конец 2012 г., однако она нисколько не потеряла своей актуальности и сегодня), посвященной состоянию дел в мире 0day и 1day уязвимостей. Статья не претендует на глубокий технический анализ или оценку этого рынка, а всего лишь делает «краткий» экскурс в этой области, но я думаю, она будет интересна многим. Прошу под кат.

Введение

0day уязвимости

Контрмеры и значение быстрого реагирования

Жизненный цикл 0day уязвимости состоит из следующих фаз:

Рисунок 1. Жизненный цикл 0day уязвимости

Факт обнаружения уязвимости нулевого дня требует срочного реагирования. Период между эксплуатацией уязвимости и выпуском патча является решающим фактором для управления безопасностью программного обеспечения. Исследователи Лейла Бильге и Тудор Думитраш из Symanter Research Lab представили своё исследование под названием: “Before We Knew It … An Empirical Study of Zero-Day Attacks In The Real World“ в котором они объяснили, как знание такого типа уязвимостей даёт возможность правительству, хакерам или киберпреступникам взламывать любую цель, оставаясь при этом незамеченными. Исследование показало, что типичная 0day атака имеет среднюю продолжительность в 312 дней и как показано на рисунке 2, публикация информации об эксплойте в свободном доступе повышает число атак в 5 раз.

Рисунок 2 Число атак в зависимости от времени публикации 0day.

Публикация уязвимости порождает серию кибератак, в рамках которых злоумышленники пытаются извлечь выгоду из знания о ней и задержки в выпуске патча. Эти противоправные действия не имеют конкретного происхождения, что делает их сложными для предотвращения. Группы киберпреступников, хактивисты и кибертеррористы могут воспользоваться уязвимостью в различных секторах экономики, и ущерб от их деятельности зависит от контекста, в рамках которого они действуют. Убеждение в том, что уязвимости нулевого дня редко встречаются ошибочно, они встречаются так же, с одним лишь фундаментальным отличием в том, что информация о них не публикуется. Исследования выявили тревожную тенденцию: 60% ошибок идентифицируются как неизвестные и данные подтверждают, что существует гораздо больше 0day уязвимостей, чем прогнозировалось, плюс среднее время жизненного цикла 0day уязвимости может быть недооценено.

Один из самых обсуждаемых вопросов, как реагировать на публикацию 0day уязвимости. Многие эксперты убеждены, что необходимо немедленно раскрывать информацию о ней при этом, забывая, что это обычно является основной причиной для эскалации кибератак, эксплуатирующих эту ошибку. Вторая точка зрения предполагает хранить информацию об уязвимости в секрете, сообщая только компании, которая разработала скомпрометированное приложение. В этом случае, существует возможность контролировать всплеск атак после разглашения информации об уязвимости. Однако существует риск, что компания не сможет справиться с этим и выпустит подходящий патч для ошибки лишь через несколько месяцев после случившегося.

Не только 0day

Многие специалисты считают, что настоящим кошмаром для информационной безопасности являются 0day уязвимости и ошибки, которые невозможно предсказать и которые подвергают инфраструктурные объекты таким угрозам, которые трудно обнаружить и которые могут привести к серьезным последствиям. Несмотря на страх перед атаками нулевого дня, инфраструктурным объектам ежедневно угрожает огромное количество известных уязвимостей, для которых соответствующие контрмеры не применяются и это является общепризнанным фактом.

Несоблюдение лучших практик патч-менеджмента является основной причиной существующих проблем для частных компаний и правительства. В некоторых случаях процессы патч-менеджмента протекают крайне медленно, и окно реагирования на киберугрозы является чрезвычайно большим.

Рисунок 3 – Окно реагирования

От обнаружения к миллионному рынку

Как создать утилиту для эксплуатации уязвимости после её анонса? Процедура проста в сравнении с поиском 0day уязвимостей. После выпуска патча, исследователи и преступники могут определить конкретную уязвимость, используя методику двоичного сравнения (binary diffing technique). Термин «двоичное сравнение» (diff) происходит от имени консольной утилиты, которая используется для сравнения файлов, таким же образом, как и бинарные файлы до и после применения патча. Эта методика довольно эффективна и может применяться для исполняемых файлов Microsoft, потому что компания выпускает патчи регулярно, а идентифицировать код, затронутый патчем в бинарном файле для специалиста является достаточно простой задачей. Парочка самых известных фреймворков для двоичного сравнения: DarunGrim2 и Patchdiff2.

Теперь, когда мы описали 0day и 1day уязвимости, было бы полезно открыть для себя механизмы их коммерциализации. В статье, опубликованной на сайте Forbes, предлагаются цены на 0day уязвимости в продуктах популярных IT-компаний.

Рисунок 4 –Прайс на 0-day уязвимости (Forbes)

Рисунок 5 – Прайс лист на эксплойт-пакеты и сервисы

Уязвимости «нулевого дня»

Что происходит после того, как хакер обнаруживает новую или так называемую 0day уязвимость? Учитывая то, что никаких защитных механизмов против нее еще не разработано, уязвимость может эксплуатироваться в приложении без какой-либо возможности от нее защититься. Сам этот термин означает, что у разработчиков не было ни одного дня на исправление обнаруженного дефекта. Если требуется гарантированный результат, то злоумышленник должен использовать именно 0day уязвимость, иначе производитель ПО выпустит патч, который со временем ее закроет. Кроме того, попытка воспользоваться эксплоитом (программой, использующей данную ошибку в софте для атаки системы) может привести к срабатыванию соответствующей сигнатуры антивирусной программы или межсетевого экрана. Однако если вирусописатель применил шифрование тела вируса и обфускацию его исходного кода, антивирусная программа, скорее всего, не обнаружит вирус, эксплуатирующий неизвестную уязвимость.

Сколько времени обычно проходит от обнаружения уязвимости до выпуска патча?

Уязвимости операционной системы

Если речь идет об уязвимостях операционной системы, то тут все усложняется. В большинстве случаев, ваш ПК является частью локальной сети. Если одна из рабочих станций уязвима (например, там установлена устаревшая версия ОС), то она представляет собой слабое звено цепи, через которое легко получить доступ к другим компьютерам и скомпрометировать всю сеть. Если речь идет о домашнем ПК, то угроза не столь высока. Однако, через эксплуатацию какой-либо известной уязвимости ваш компьютер будет инфицирован и, например, без вашего ведома будет принимать участие в DDoS-атаках, т.е. станет частью ботнета.

Зачем это нужно знать разработчику?

Уязвимости можно найти практически в любой программе, вопрос лишь в том, сколько времени и усилий злоумышленнику на это потребуется. В большинстве случаев, уязвимости можно обнаружить стандартным сканером. Например, если вы пишете веб-приложение, то одним из самых известных сканеров является Acunetix. Если злоумышленник не сможет в короткий срок найти уязвимость в программе с помощью сканера, есть высокая вероятность того, что он вообще откажется от попыток взлома. Поиск неизвестных ранее уязвимостей с помощью реверсинга программы может занять довольно продолжительное время и потребует совершенно другой квалификации хакера. В то же время, как уже было сказано выше, неизвестная ранее 0day уязвимость – это успех, что позволит гарантированно взломать приложение без каких-либо шансов предотвратить атаку с помощью антивирусного ПО.

Защита от реверсинга и взлома

Затруднить взлом своей программы можно и нужно, для этого используется целый ряд способов, начиная от обфускации кода до удаленного запуска части кода на удаленных серверах, однако это уже тема для отдельной статьи.

Интересно почитать продолжение?

А тем, кто определился с тем, что хочет стать программистом, рекомендуем профессию «Веб-разработчик».

Что происходит после того, как хакер обнаруживает новую или так называемую 0day уязвимость? Учитывая то, что никаких защитных механизмов против нее еще не разработано, уязвимость может эксплуатироваться в приложении без какой-либо возможности от нее защититься. Сам этот термин означает, что у разработчиков не было ни одного дня на исправление обнаруженного дефекта. Если требуется гарантированный результат, то злоумышленник должен использовать именно 0day уязвимость, иначе производитель ПО выпустит патч, который со временем ее закроет. Кроме того, попытка воспользоваться эксплоитом (программой, использующей данную ошибку в софте для атаки системы) может привести к срабатыванию соответствующей сигнатуры антивирусной программы или межсетевого экрана. Однако если вирусописатель применил шифрование тела вируса и обфускацию его исходного кода, антивирусная программа, скорее всего, не обнаружит вирус, эксплуатирующий неизвестную уязвимость.

Сколько времени обычно проходит от обнаружения уязвимости до выпуска патча?

Уязвимости операционной системы

Если речь идет об уязвимостях операционной системы, то тут все усложняется. В большинстве случаев, ваш ПК является частью локальной сети. Если одна из рабочих станций уязвима (например, там установлена устаревшая версия ОС), то она представляет собой слабое звено цепи, через которое легко получить доступ к другим компьютерам и скомпрометировать всю сеть. Если речь идет о домашнем ПК, то угроза не столь высока. Однако, через эксплуатацию какой-либо известной уязвимости ваш компьютер будет инфицирован и, например, без вашего ведома будет принимать участие в DDoS-атаках, т.е. станет частью ботнета.

Зачем это нужно знать разработчику?

Уязвимости можно найти практически в любой программе, вопрос лишь в том, сколько времени и усилий злоумышленнику на это потребуется. В большинстве случаев, уязвимости можно обнаружить стандартным сканером. Например, если вы пишете веб-приложение, то одним из самых известных сканеров является Acunetix. Если злоумышленник не сможет в короткий срок найти уязвимость в программе с помощью сканера, есть высокая вероятность того, что он вообще откажется от попыток взлома. Поиск неизвестных ранее уязвимостей с помощью реверсинга программы может занять довольно продолжительное время и потребует совершенно другой квалификации хакера. В то же время, как уже было сказано выше, неизвестная ранее 0day уязвимость – это успех, что позволит гарантированно взломать приложение без каких-либо шансов предотвратить атаку с помощью антивирусного ПО.

Защита от реверсинга и взлома

Затруднить взлом своей программы можно и нужно, для этого используется целый ряд способов, начиная от обфускации кода до удаленного запуска части кода на удаленных серверах, однако это уже тема для отдельной статьи.

Интересно почитать продолжение?

А тем, кто определился с тем, что хочет стать программистом, рекомендуем профессию «Веб-разработчик».

Атаки нулевого дня, APT-атаки и защита от них с использованием решений Check Point

Множество систем безопасности на сегодня являются системами поиска совпадений (сигнатур) и моделей поведения уже известных угроз. Они бессильны против новых атак, на которые ещё нет сигнатур и патчей от производителя. Причем новые атаки, как правило, не имеют цели нанести заметного ущерба, а спроектированы для незаметного, скрытного выполнения вредных действий.

В данной статье будет рассмотрена анатомия проникновения вредоносного ПО в IT-инфраструктуры, а также решения Check Point, которые можно использовать, для защиты от такого рода атак.

Итак, как же стадии проникновения атаки нулевого дня в IT-инфраструктуры?

1. Приходит электронное письмо определенному сотруднику с использованием направленного фишинга, которое содержит вложение (файл, архив), как правило Adobe Reader файл (т.к. наиболее уязвимое корпоративное приложение – Adobe Reader) или же MS DOC файл со вшитым эксплоитом под используемое приложение. Как только пользователь открывает его или выполняет предварительный просмотр, эксплоит уже начал действовать. Он выполняет переполнение буфера приложения, открывшего файл, и получает права локального администратора, подложив соответствующую команду на исполнение.

2. После этого вредоносный код производит исходящую коммуникацию (outbound callback) к управляющему серверу (Command&Control Server).

4. Загруженный файл расшифровуется, устанавливается в системе и начинает выполнять эксфильтрацию данных, т.е. находить личные данные (логины, пароли, персональные файлы), корпоративные данные (счета, накладные и т.д.) и отсылать их по определенному адресу (как правило по шифрованному каналу)

5. Последний шаг – распространение и заражение других систем. Зная пароли от сервисов персональных коммуникаций (установив кейлоггер на скомпрометированой системе) можно от имени жертвы выслать вредоносные ссылки всем, кто с ней общается.

Все данные действия отображены на рис.1

Рис1. Процесс проникновения вредоносного ПО в IT-инфраструктуру

Определение атак нулевого дня и продвинутых стойких угроз

Давайте теперь рассмотрим, как решения компании Check Point обнаруживают такие попытки проникновения и какие ключевые факторы при анализе таких атак.

Начнем с рассмотрения задачи определения вредоносного ПО.

Как было рассмотрено ранее, изначально пользователю приходит вложение в почтовом сообщении с содержанием эксплоита. Как узнать, является ли вложение зараженным или нет?

Ответ – провести статический и, по надобности, динамический анализ всех документов и вложений в электронных письмах на содержание угроз.

Статический анализ заключается в проверке на соответствие сигнатурам антивируса Check Point.

Если в веб-объектах и документах не обнаружено угроз, они проверяются на подозрительность при помощи:

• эвристического анализа;

• проверке SNORT и YARA правилами;

• проверки наличия доверенной цифровой подписи документа;

Если документ оказался подозрительным, производится динамический анализ — запуск в эмулированной пользовательской среде, которая представляет собой виртуальную машину с предустановленными основными приложениями. Далее система Check Point наблюдает за поведением запущенного документа (создание дополнительных файлов, изменения ключей в реестре, установление коммуникаций с C&C-серверами).

Далее выносится вердикт о вредоносности документа. Если он оказался зараженным, то такой документ блокируется. Нет – пропускается пользователю.

Регламентируемая задержка при проверке статическим и динамическим анализом – до 2 минут.

Данное решение в Check Point представлено в двух видах:

• облачный сервис

• устройство на площадке заказчика

Сервис

При подключении сервиса есть несколько типов квот, которые отображены в таблице 1.

Табл.1. Квотирование облачного сервиса инспекции почтовых вложений Check Point на содержание атак нулевого дня и APT-атак

Поддерживаемые платформы и операционные среды Check Point для подключения сервиса отображены в таблице ниже

Подключение данного сервиса не зависит от количества шлюзов Check Point в существующей IT-инфраструктуре.

Устройство на площадке заказчика

Если же подключать облачный сервис нету желания по тем или иным причинам, можно взять устройство Check Point, специально предназначенное для этого.

Есть два устройства Check Point под эту задачу. Квотирование происходит тоже по количеству инспектируемых файлов в месяц. Количество пользователей – рекомендуемый параметр, но не столь важен, как количество файлов. Данные устройства и их параметры отображены на Рис.2.

Рис.2. Устройства Check Point для инспекции почтовых вложений на содержание атак нулевого дня и APT-атак

Как сервис, так и устройство, имеют одинаковые технические характеристики по типам инспектируемых файлов и поддерживаемых эмулированных операционных средах. Спецификация по данным параметрам представлена в таблице 2.

Табл.2. Поддерживаемые форматы файлов и виртуальные среды для инспекции почтовых вложений

Также есть тестовый онлайн сервис, с помощью которого можно проанализировать файл на наличие содержащегося вредоносного ПО и в положительном случае будет отображено его действия в эмулированной пользовательской среде. Данный сервис доступен по веб-ссылке ниже

threatemulation.checkpoint.com/teb/upload.jsp

Во всех случаях применяется эксплоит, который получает контроль над ПК жертвы и устанавливает исходящую сетевую коммуникацию к C&C-серверу, который далее передает вредоносное ПО, выполняющее самые разнообразные действия.

Заметить такие атаки крайне сложно, поскольку о них ещё не знают и почти все современные системы безопасности работают по принципу поиска совпадений и известных моделей поведения. Обнаружить в большинстве случаев тоже трудно, поскольку они явно не показывают своих действий, а незаметно отсылают данные злоумышленнику.

Что такое эксплойт «нулевого дня» и как вы можете защитить себя?

Техническая пресса постоянно пишет о новых и опасных подвигах «нулевого дня». Но что именно представляет собой эксплойт нулевого дня, что делает его таким опасным и, что самое важное, как вы можете защитить себя?

Атаки нулевого дня происходят, когда плохие парни опережают хороших парней, нападая на нас с уязвимостями, о которых мы даже не подозревали. Это то, что происходит, когда у нас не было времени подготовить нашу оборону.

Программное обеспечение уязвимо

Программное обеспечение не идеально. Браузер, в котором вы читаете это — будь то Chrome, Firefox, Internet Explorer или что-то еще — гарантированно содержит ошибки. Такое сложное программное обеспечение написано людьми и имеет проблемы, о которых мы просто пока не знаем. Многие из этих ошибок не очень опасны — возможно, они вызывают сбой в работе веб-сайта или сбой вашего браузера. Однако некоторые ошибки являются дырами в безопасности. Злоумышленник, который знает об ошибке, может создать эксплойт, использующий эту ошибку в программном обеспечении для получения доступа к вашей системе.

Конечно, некоторые программы более уязвимы, чем другие. Например, в Java существует бесконечный поток уязвимостей, которые позволяют веб-сайтам, использующим плагин Java, выходить из песочницы Java и иметь полный доступ к вашему компьютеру. Эксплойты, которым удается скомпрометировать технологию песочницы Google Chrome, встречаются гораздо реже, хотя даже в Chrome было ноль дней.

Ответственное раскрытие

Иногда хорошие парни обнаруживают уязвимость. Либо разработчик сам обнаруживает уязвимость, либо хакеры «белой шляпы» обнаруживают уязвимость и раскрывают ее ответственно, возможно, с помощью чего-то вроде Pwn2Own или программы вознаграждения за ошибки Google Chrome, которая вознаграждает хакеров за обнаружение уязвимостей и раскрывает их ответственно. Разработчик исправляет ошибку и выпускает патч для нее.

Злоумышленники могут позже попытаться использовать уязвимость после того, как она была раскрыта и исправлена, но у людей было время подготовиться.

Некоторые люди не обновляют свое программное обеспечение своевременно, поэтому такие атаки могут быть опасными. Однако, если атака нацелена на часть программного обеспечения с использованием известной уязвимости, для которой уже есть исправление, это не атака «нулевого дня».

Атаки нулевого дня

Иногда злоумышленники обнаруживают уязвимость. Люди, обнаружившие уязвимость, могут продать ее другим людям и организациям, которые ищут эксплойты (это большой бизнес — это не просто подростки в подвалах, пытающиеся больше с вами связываться, это организованная преступность в действии), либо они могут использовать ее сами. Возможно, уязвимость уже была известна разработчику, но разработчик, возможно, не смог вовремя ее исправить.

В этом случае ни разработчик, ни люди, использующие программное обеспечение, не получают заблаговременного предупреждения о том, что их программное обеспечение уязвимо. Люди узнают, что программное обеспечение уязвимо, когда оно уже атаковано, часто изучая атаку и выясняя, какую ошибку оно использует.

Это атака нулевого дня — это означает, что у разработчиков было 0 дней, чтобы разобраться с проблемой, прежде чем ее уже использовали в дикой природе. Тем не менее, плохие парни знали об этом достаточно долго, чтобы создать эксплойт и начать атаковать. Программное обеспечение остается уязвимым для атак до тех пор, пока пользователи не выпустят исправление и не применят его, что может занять несколько дней.

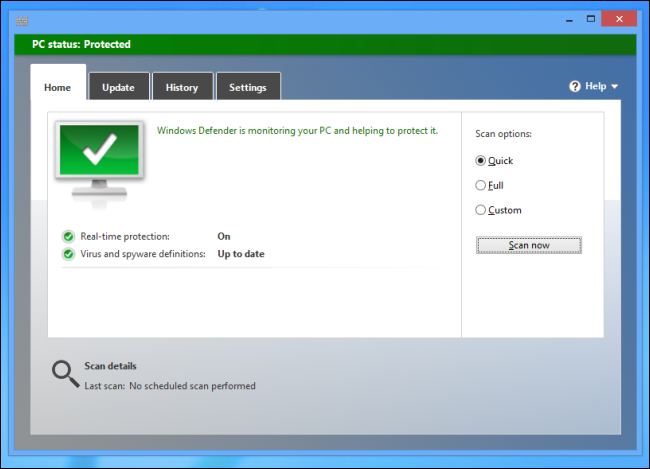

Как защитить себя

Нулевые дни страшны, потому что у нас нет никаких предварительных уведомлений о них. Мы не можем предотвратить атаки нулевого дня, оставляя наши программы исправленными. По определению, патчи для атаки нулевого дня недоступны.

Итак, что мы можем сделать, чтобы защитить себя от подвигов нулевого дня?