Как подобрать пароль для входа

Искусство подбирать чужие пароли

Небольшое, но важное предупреждение: если предлагаемым в статье подходом пользоваться не в рамках проектов по тестированию защищенности, то ваши действия легко могут подпасть под статью 272 УК РФ (Неправомерный доступ к компьютерной информации).

Чтобы придумать эффективную стратегию подбора паролей, этичному хакеру надо постараться залезть в головы пользователей и администраторов.

Какие же факторы влияют на наш выбор паролей?

Можно назвать, как минимум, следующие три:

Что пользователи легко могут запомнить?

Рассмотрим те вещи, которые нам легче всего запомнить:

1) То, что перед глазами.

Перед нашим взором чаще всего предстают торговые марки мониторов, ноутбуков, компьютерных мышей и клавиатур, надписи «password:». Говорят, что выбор руководителем предвыборной кампании Хилари Клинтон такого тривиального пароля, как «password», гибельно отразился на результатах американских выборов.

Для человека важны:

3) То, что помнят пальцы:

4) Что за система/сайт:

В 2014-м году произошла большая утечка паролей Gmail, Yandex и Mail.ru. Списки паролей были проанализированы varagian в статье «Анализ утёкших паролей Gmail, Yandex и Mail.Ru» и можно увидеть, что пользователи выбирают пароли именно по рассмотренной схеме.

Как ограничения парольной защиты влияют на выбор паролей пользователями?

Чтобы обезопасить пользователей во многих системах разработчиками предусмотрен механизм парольной политики, который, к сожалению (для этичных хакеров – к счастью), не всегда используется. Рассмотрим ограничения и то, как они выполняются/обходятся креативными пользователями.

Типовые ограничения парольной политики:

Придумать пароль длиной более 8 символов не представляет сложности, а вот использовать символы в различных регистрах – уже сложно, так как нужно помнить, для какого символа в своем пароле был выбран верхний регистр. Самое очевидное и вероятное решение: выбрать первый или последний символ.

Если система заставляет добавить цифры, то здесь пользователи чуть более изобретательные:

Ничто так не раздражает как запрет на использование старого пароля, и пользователи научились обходить это ограничение, внося минимальные изменения, например, увеличивая цифру в конце своего пароля на 1: было «Alexander2018», стало «Alexander2019».

Понимая эти маленькие хитрости пользователей, этичному хакеру довольно просто сузить список слов-кандидатов на пароль.

Количество пользователей пароля

В случае если пароль будет использоваться многими пользователями, например, системными администраторами или слушателями в учебном классе, то его, как правило, специально делают не очень сложным (например, совпадающим с именем учетной записи), а зачастую оставляют таким, каким он был установлен вендором по умолчанию.

Стратегия подбора пароля

Разобравшись с нюансами выбора пароля пользователями, мы можем разработать и стратегию подбора пароля в ходе тестирования на проникновение.

Зафиксируем исходные условия:

Шаг 1. Определение имен учетных записей пользователей

Для успешной авторизации одного пароля, как правило, недостаточно, нужно еще знать и имя учетной записи. Разберемся, как ее получить.

Вариант 1. Получение списка учетных записей, используя уязвимость в системе.

Например, контроллер домена Windows может быть сконфигурирован таким образом, что позволяет анонимному пользователю получать список учетных записей пользователей.

Любой может проверить свой контроллер домена на эту возможность, например, воспользовавшись утилитой командной строки rpcclient из состава «Сканер-ВС»:

Вариант 2. Формирование списка на основе «разведданных» и анализа.

Имена пользователей даже в небольших организациях задаются администраторами на основе некоторого стандарта. Самые распространенные варианты: первая буква имени + фамилии: adorofeev, тоже самое, но через точку a.dorofeev, полное имя + фамилия: alexander.dorofeev. Также часто имена внутренних учетных записей совпадают с учетной записью электронной почты, соответственно правило формирования имени пользователя можно определить просто «погуглив» адреса сотрудников, засветившихся в интернете, а полный перечень сформировать на основе списка сотрудников, который можно получить из внутреннего телефонного справочника, а также социальных сетей. В крайнем случае можно формировать комбинации наиболее часто встречающихся имен и фамилий по наиболее распространенным правилам формирования имен учетных записей.

Вариант 3. Наиболее распространенные учетные записи и записи по умолчанию.

Во многих системах есть учетные записи по умолчанию. Как минимум, это admin или administrator. В некоторых системах их довольно много, так в СУБД Oracle можно встретить SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Соответственно, имеет смысл заглянуть в руководства администраторов систем, которые вы хотите тестировать.

Зачастую, в системах появляются учетные записи, которые очень легко вычислить, например, если в компании есть учебный класс, то вероятность наличия учетных записей teacher и student довольно высока. А много ли систем в которых, кто-нибудь да не создал учетную запись test?

Шаг 2. Первичный подбор паролей

Понимая какие учетные записи в каких системах в тестируемой ИТ-инфраструктуре мы планируем скомпрометировать, можем определить последовательность систем для атаки:

| № | Класс систем | Учетные записи | Пароли |

|---|---|---|---|

| 1 | Контроллер домена | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 2 | Бизнес-приложения | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 3 | СУБД | Учетные записи сотрудников, административные, типовые, по умолчанию. | Самые распространенные, по умолчанию |

| 4 | Специальные системы и сервисы: backup, ftp и т.п. | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

| 5 | Активное сетевое оборудование | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

В случае если в системах включена блокировка учетных записей после нескольких неудачных попыток (как правило, выбирают число 5), а время на тестирование ограничено, и мы не можем выставлять таймаут между попытками для сброса счетчика, то имеет смысл «пробежаться» по всем пользователям, проверяя следующие вероятные пароли:

Шаг 3. Расширение зоны влияния

Подобрав пароли к учетным записям, первое что должен сделать этичный хакер, так это авторизоваться и посмотреть, к чему он получил доступ.

В случае, если доступ получен к файловой системе, то необходимо провести поиск следующих файлов:

Инструменты и словари для онлайн-подбора паролей

Классическим инструментом для онлайн-подбора паролей является утилита командной строки thc-hydra, а для этичных хакеров и администраторов, любящих комфорт, данный функционал с интуитивно понятным интерфейсом имеется в нашем комплексе «Сканер-ВС»:

Также ключевым фактором успешного подбора пароля является доступность хорошо составленных словарей, а вот с этим бывают проблемы. Словари, поставляемые вместе с современными отечественными средствами анализа защищенности не всегда содержат действительно полезные наборы слов. Например, включают стандартный словарь, распространяемый с одной бесплатной утилитой. Решение, конечно, простое, но не очень эффективное. Разве можно представить себе российского пользователя, выбравшего такие пароли, как: soccer, cutiepie, maganda или mustang. Как много в среднем российском городе счастливых обладателей Ford Mustang? Иногда включают замечательный словарь, основанный в основном на паролях, оставляемых по умолчанию, но совершенно забывают про обычных пользователей и их любимые пароли.

Мы решили исправить эту досадную ситуацию и составили свои списки паролей, которые теперь доступны не только пользователям нашего комплекса тестирования защищенности «Сканер-ВС», но и всем желающим на сайте нашего решения в разделе «Пароли»:

Списки учетных записей:

Заключение

Хакеру из фильма «Пароль «Рыба-меч» повезло и, несмотря на отвлекающие факторы и хаотичный стиль работы, он смог подобрать пароль и остаться в живых. Пользуясь структурированным подходом, этичные хакеры увеличивают свои шансы на успех в тестировании на проникновение и в меньшей степени полагаются на удачу. Данный подход будет работать, пока пароли будут выбираться людьми.

Лучшая программа для подбора пароля к ВК

Телеграм-канал Программист и бизнес.

Каждый день интересные истории, как программист строит бизнес.

К использованию программ для подбора пароля к ВК прибегают со следующими целями: хищение аккаунта для рассылки спама и навязчивой рекламы, получение личной информации заинтересованным лицом о конкретном пользователе, вход на личную страницу при отсутствии возможности восстановления пароля. Ни для кого не секрет, что страница юзера «ВКонтакте» хранит его персональные данные, личные сообщения, фото-, аудио- и видеоматериалы. Для того, чтобы конфиденциальная информация оставалась защищенной, следует при выборе пароля для собственного аккаунта руководствоваться знаниями о существующих программах его взлома. Данная статья посвящена ознакомлению читателя с наиболее популярными средствами кражи страницы в социальной сети.

Программы для подбора паролей от страницы ВКонтакте

Социальная сеть «ВКонтакте» насчитывает миллионы пользователей, и с каждым днем эта цифра растет. Увеличение данной цифры вынуждают разработчиков постоянно усовершенствовать систему безопасности. Это связано с тем, что интерес к взлому страниц пропорционален количеству юзеров сети. Причин к взлому личной страницы может быть множество и для этих целей было разработано большое количество различного программного обеспечения, отличающихся функционалом и способом взлома. Это могут быть программы по подбору уникальной комбинации символов, для отслеживания действий через Интернет сеть и т.д.

Для того, чтобы обезопасить свою страницу от взламывания, ниже представлены наиболее популярные программы для получения доступа к личной странице, ознакомившись с которыми, Вы можете проверить свой пароль на безопасность либо сгенерировать новый уникальный ключ для входа в систему. В случае, если Вы нацелены на взлом чужой страницы, нужно помнить, что в соответствии с уголовным кодексом Российской Федерации (УК РФ Статья 272) данное действие является преступлением и влечет за собой уголовную ответственность.

Online генератор паролей

К такому способу взлома прибегают те, кто желает заполучить личные данные конкретного пользователя (знакомого человека).

Суть метода заключается в том, что зная логин (электронную почту либо номер мобильного телефона) от аккаунта заинтересованной личности остается только подобрать ключ для входа. Подбор происходит двумя способами:

Vklom 3.1

Vklom 3.1 – это специальная программа, предназначенная для получения доступа к личной странице пользователя известной социальной сети «ВКонтакте». Следует отметить тот факт, что программа не взламывает чужой аккаунт, а только имитирует процесс входа на личную страницу. Ее основной особенностью является понятный интерфейс и минимальные системные требования (Windows Vista, XP, 7, 8, 8.1, 10, существует версия для Android).

VK Hack 2.2

Утилита VK Hack 2.2 предназначена для эффективного подбора ключей к личным страницам по указанным аккаунтам. Механизм работы программы заключается в подборе комбинации символов для заданного Id по собственной базе. Эффективность данной программы составляет 50%, время подбора – несколько часов. Особенность программы: наличие дополнительных функций по накрутке лайков, подписчиков, подарков и так далее.

John the Ripper

John the Ripper – самый популярный софт по рассматриваемой тематике. Утилита имеет открытый исходный код и ряд способов перебора (брутфорс, подбор с применением словаря и т. д.). Зачастую ее используют для оценки надежности паролей (уровня защиты аккаунта) на ОС Windows, MacOS и Linux, а также Android. Отсутствие графического интерфейса затрудняет использование программы неопытными пользователями компьютеров.

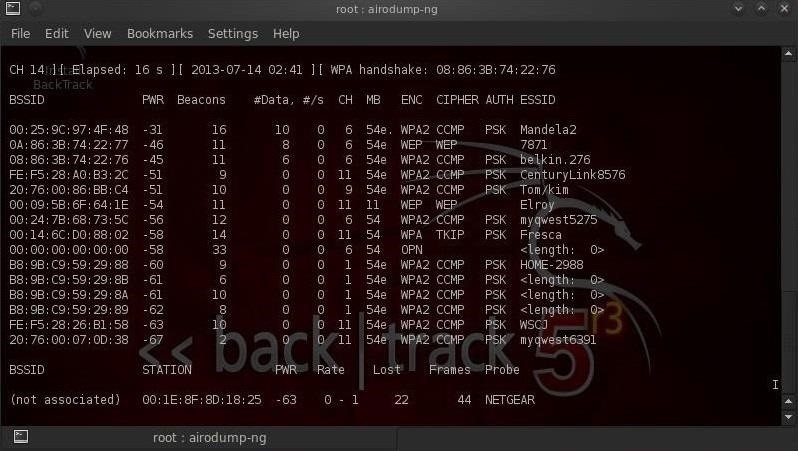

Aircrack-ng

Aircrack-ng – инструмент, используемый хакерами для взлома и получения через сеть Wi-Fi кода доступа к личной странице жертвы. Действие программы основано на перехвате хэша или получении готового пароля с помощью PMS и PTW атак. Работает Aircrack-ng на Windows, MacOS и Linux. Защитится от такого вида взлома можно, используя тип шифрования WPA2.

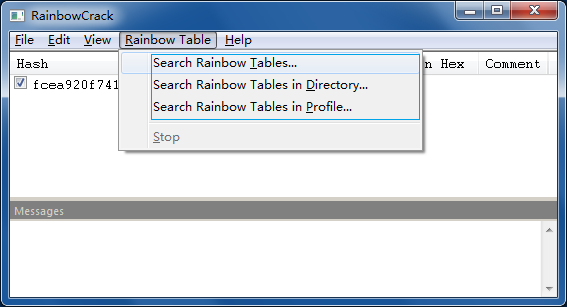

RainbowCrack

Главным преимуществом RainbowCrack является наличие готовых таблиц для взлома, которые в несколько раз увеличивают скорость получения желаемого результата. Утилита подразумевает возможность ускорения процесса перебора с помощью GPU (графический процессор). Воспользоваться RainbowCrack смогут только юзеры Windows и MacOS.

THC Hydra

THC Hydra – консольное приложение для «вычисления» пароля к форме входа на личную страницу ВКонтакте и не только. Поддерживает протоколы: Astrisk, Cisco auth, AFP, HTTP, HTTP-Proxy, HTTPS-FORM-POST, IMAP, MySQL, Oracle SID, POSTGRES, TS2, SNMP v1+v2+v3, SOCKS5, RDP и другие. Компилируется на Windows, Linux, Solaris, FreeBSD, QNX и OSX. Достоинством программы является скорость ее работы и наличие файлов с именами/паролями, а его основным недостатком выступает сложный интерфейс для неопытных пользователей.

HashCat

Распространенная в свободном доступе кроссплатформенная программа HashCat – набирает все большую популярность. Она покорила многих как временем подбора ключа для входа, за счет использования одновременно видеокарты и центрального процессора, так и внушительным перечнем поддерживающих атак: Bruteforce, по словарю, таблицам, маске и т.д. Предусматривает возможность взлома пароля через сеть Wi-Fi или из хешей WEB-приложений.

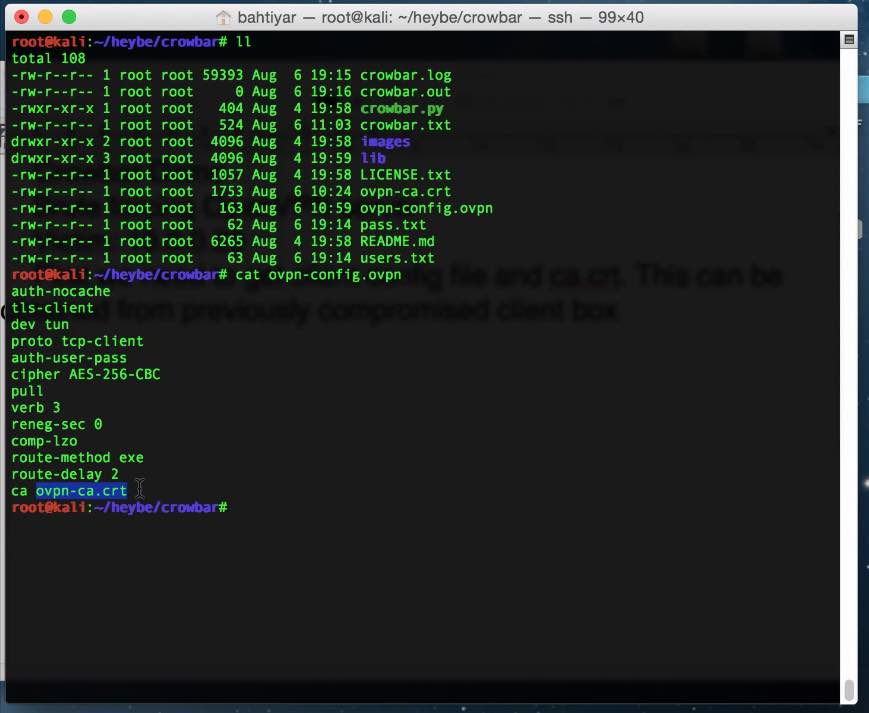

Crowbar

Crowbar – это скрипт на языке программирования Python, предоставляющий возможность осуществления проверки безопасности пароля. Главным его отличием является применение SSH-ключа(ей), что позволяет использовать любые закрытые ключи, полученные во время тестирования на проникновение для атаки на другие серверы SSH. Преимущество: поддержка редких протоколов (VNC, OpenVPN и NLA). Компилируется на Windows, Linux и MacOS.

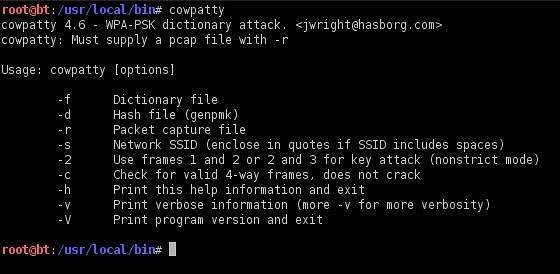

coWPAtty

coWPAtty – средство для словарных/гибридных атак в сети «WPA/WPA2». Данный продукт входит в комплект ПО «BackTrack» и при наличии заранее просчитанного документа PMK, для SSID, позволяет осуществить так называемую «ускоренную атаку». Следует упомянуть, что coWPAtty может использовать «словарные слова» из словаря John the Ripper.

Особенности

Рассмотренные выше программные обеспечения имеют некие отличия, однако приводят к единому результату. Все они имеют ряд следующих особенностей:

Подбираем пароли с помощью Google Chrome

Согласно многочисленным исследованиям в области компьютерной безопасности, в ТОП-3 уязвимостей информационных систем входит подбор пароля.

Почти для каждой информационной системы сегодня существуют свои дефолтные учётные записи, которые широко распространены в сети Интернет. Например, их можно взять отсюда.

В случае, если мы имеем какой-либо портал, где пользователи – это люди, то бОльшую часть уязвимых слабых паролей можно отнести к одной из 4 групп:

Вся беда в том, что большинство людей – причем как рядовых пользователей, так и администраторов систем – стремится использовать легко запоминающиеся пароли.

Из выделенных групп частых паролей вытекает, что при подборе пароля можно использовать соответственно 4 методики создания словарей:

Собранные наборы паролей в дальнейшем могут быть «скормлены» таким утилитам как hydra, medusa, ncrack или patator, в зависимости от тестируемого сервиса.

В случае, если аутентификация реализована через web, а именно через http-формы (то есть не http-basic/digest аутентификация), то удобнее всего воспользоваться функционалом intruder от burp suite free (Рисунок 1).

Рисунок 1 — Bruteforce-атака подручными средствами

В случае с burp нужно внимательно следить за размером ответа: изменение размера ответа можешь означать, что логин или пароль присутствует в системе.

Также при bruteforce-атаках на web возможны сложности (и речь даже не про captcha):

Впрочем, для этих сложностей можно предложить решения:

Конечно, эти случаи не так часты. Однако порою, встретив подобную веб-форму, мы лишь вручную вводим туда дефолтные учётные записи и что-то тривиальное типа admin:admin.

Но что если производить брутфорс не на уровне http, а выше, на уровне интерфейса пользователя? Ведь если внедрить в контекст тестируемого веб-приложения javascript-код, который в цикле будет подставлять в форму заданные логин/пароли и отправлять её, то достаточно легко удастся обойти все перечисленные ранее сложности. Ведь по сути, вся работа при этом совершается браузером.

Реализовать это можно с помощью расширения для браузера greasemonkey и собственного javascript-кода, который будет жёстко заточен под разметку данной html-страницы. Но писать каждый раз js-код для каждой новой страницы неудобно. Удобнее всего было бы иметь всё это в виде отдельного расширения, в данном случае – для Google Chrome.

Всё, что потребуется, чтобы воспользоваться www_brute – это открыть какой-либо интересующий сайт и нажать на иконку расширения. Если всё сделано правильно, то появится примерно следующее (Рисунок 2).

Рисунок 2 — Добавление новой цели

Чтобы приступить к настройке брутфорса, нужно нажать на единственную кнопку – «плюс».

Вся настройка проста и сводится к двум моментам:

Перед выбором полей для ввода логина и пароля на странице сайта с формой, которую предстоит атаковать, будет внедрён скрипт, который последовательно отловит три нажатия на элементы страницы. Этими элементами должны быть поле username, password и кнопка отправки формы. Перечисленные элементы должны быть выбраны именно в данной последовательности (Рисунок 3).

Рисунок 3 — Выбор полей для ввода

При каждом нажатии на соответствующий элемент он будет становиться красным, что подтверждает его выбор. После выбора кнопки отправки данных страница может перезагрузиться (если она не использует ajax), в таком случае красное выделение пропадёт, но это нормально.

Тут очень важно отметить, что элементы ввода запоминаются по html-атрибутам и их значениям. Поэтому, если после отправки формы сайт «нарисует» другую форму, то при следующей попытке подбора поле ввода не будет найдено. Хотя логика поиска полей ввода допускает не полное соответствие атрибутов, всё же данную настройку лучше производить уже после хотя бы одной неудачной отправки учётных данных. Пример – facebook.com (Рисунки 4 и 5).

Рисунок 4 — Форма до первой попытки входа

Рисунок 5 — Форма после первой попытки входа

Словари поддерживаются для имен пользователей, паролей и фиксированных пар логин: пароль (combo) (Рисунок 6).

Рисунок 6 — Словари для bruteforce-атаки

Поскольку combo-словари используются для дефолтных учётных записей либо утечек, то вначале будут выбраны именно они. Затем будет выполнен полный перебор всех сочетаний имён пользователей и логинов. Причём будет выполнен перебор по каждому паролю всех логинов – для минимизации возможных блокировок пользователей при неудачных попытках. Итого общее количество попыток можно будет вычислить по формуле:

length(combo) + length(passwords) * length(users)

По окончании всех настроек можно начинать:

Рисунок 7 — Bruteforce-атака в действии

Значения username и password в popup-окне расширения — это следующие кандидаты на ввод.

Логика работы достаточно проста и заключается в переборе всех заданных сочетаний логин/пароль, а так же пар логин: пароль в цикле до тех пор пока:

Рисунок 8 — Процесс bruteforce-атаки на множество целей

Зелёным выделено то, что удалось подобрать, красным — безуспешная попытка. В ходе работы можно спокойно переключиться на другую вкладку либо полностью свернуть окно браузера, ведь как мы помним, брутфорс делает сам браузер, а мы лишь немного ему в этом помогаем.

Перебор пароля можно легко «распараллелить». Для этого достаточно просто открыть ещё одну или несколько вкладок на том же домене.

В любой момент времени брутфорс любого сайта может быть поставлен на паузу. Стоит заметить, что плагин не имеет обратной связи с ответами сервера, поэтому (особенно в случае с ajax) нужно правильно выбрать интервал между попытками. Не рекомендуется ставить слишком маленькое значение интервала.

Конечно данный способ никак не обходит такую вещь, как captcha, так что брутфорс таких вещей, как gmail.com и им подобных, продлится не долго. Однако в сочетании с proxy/vpn можно что-нибудь придумать.

Что же касается таких вещей, как брутфорс админок разных CMS, систем мониторинга, самописных сайтов и прочих вещей, которыми обычно пестрят сетевые периметры разных компаний, то данный способ подходит как нельзя лучше.

Плагин для chrome, а так же словарь для топ-1000 паролей доступен на тут и в webstore.

Лучшие программы для взлома паролей

В этой статье мы собрали лучшие программы для взлома паролей, которые могут использоваться системными администраторами для проверки надежности их паролей. Все утилиты используют различные алгоритмы и применимы к различным ситуациям. Рассмотрим сначала базовую информацию, которая поможет вам понять с чем мы будем иметь дело.

Что такое взлом паролей?

В области кибербезопасности и криптографии взлом паролей играет очень важную роль. Это процесс восстановления пароля с целью нарушения или восстановления безопасности компьютера или системы. Итак, почему вам нужно узнать программы перебора паролей? В мирных целях можно использовать взлом паролей для восстановления забытых паролей от онлайн аккаунтов, также это используется системными администраторами для профилактики на регулярной основе.

Для взлома паролей в большинстве случаев используется перебор. Программное обеспечение генерирует различные варианты паролей и сообщает если был найден правильный. В некоторых случаях персональный компьютер способен выдавать миллионы вариантов в секунду. Программа для взлома пароля на пк проверяет все варианты и находит реальный пароль.

Время, необходимое для взлома пароля пропорционально длине и сложности этого пароля. Поэтому рекомендуется использовать сложные пароли, которые трудно угадать или подобрать. Также скорость перебора зависит от криптографической функции, которая применяется для генерации хэшей пароля. Поэтому для шифрования пароля лучше использовать Bcrypt, а не MD5 или SHA.

Вот основные способы перебора пароля, которые используются злоумышленниками:

Есть и другие методы взлома паролей, основанные на социальной инженерии, но сегодня мы остановимся только на атаках без участия пользователя. Чтобы защититься от таких атак нужно использовать только сложные пароли. А теперь рассмотрим лучшие инструменты для взлома паролей 2017. Этот список опубликован только для ознакомительных целей и мы ни в коем случае не призываем взламывать чужие личные данные.

Лучшие программы для перебора паролей

1. John the Ripper

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

2. Aircrack-ng

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считаные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

4. THC Hydra

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

6. Crowbar

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

Выводы

В этой статье мы рассмотрели лучше программы для взлома паролей 2017, которые могут использоваться как злоумышленниками, так и системными администраторами для проверки надежности паролей пользователей. Обязательно устанавливайте сложные пароли для своих устройств и аккаунтов, а также если вы системный администратор, следите за безопасностью паролей пользователей вашей компании.