Сертификат и контейнер эцп что это

Электронная подпись для чайников: с чем ее есть и как не подавиться. Часть 2

Продолжая раскрывать тайное знание о цифровой подписи простым языком, разберем, что же нам надо для удобной и эффективной работы с ними, а также главное различие между лагерями S/MIME + X.509 и PGP.

Перед тем, как рассматривать особенности этих двух больших лагерей, стоит рассмотреть, какая информация нужна получателю для проверки подписи (а наш зашифрованный хэш уже вполне можно называть подписью), и в каком виде ее можно ему передать.

Каждую из частей информации можно передать вместе с открытым ключом, или вместе с нашей подписью, а можно и с тем и с тем, для большего удобства. Конечно, можно не разделять информацию на передаваемую с открытым ключом и передаваемую с подписью. Но тогда каждый раз отправляя подписанную информацию мы отправляем одно и то же. Как если бы к каждому отправляемому нами бумажному письму (даже короткому, в две строки), мы бы прикладывали дополнение вида «Здравствуйте! Это я, В. Пупкин, которого вы встречали на Красной площади Москвы, где мы и познакомились, потом пошли в ресторан, потом ». Согласитесь, слегка неудобно.

Но вернемся к нашей информации, необходимой для проверки подписи.

Начнем с простого: информация, которая позволит нам узнать, кто же сделал эту подпись. Как мы уже договорились, ассиметричное шифрование позволяет однозначно связать наш открытый ключ и полученную подпись. Беда в том, что сам по себе открытый ключ – набор байт. При этом он, конечно, связан с закрытым, которым мы (то есть отправитель) владеем, но связь эта для получателя неочевидна. У него есть набор байт от В. Пупкина, от И. Петрова, от С. Сидорова… И от десятка других людей. И как ему их идентифицировать? Держать отдельный реестр для того, кому какой набор байт принадлежит? Это что же, получается уже второй реестр (помимо того, где должно быть записано, с помощью какой хэш-функции какой хэш сделан)! И опять, неудобно!

Значит, надо связать каждый открытый ключ с информацией о том, кому этот ключ принадлежит, и присылать это все одним пакетом. Тогда проблема реестра решается сама собой – пакет (а если более правильно, контейнер) с открытым ключом можно будет просто посмотреть и сразу понять его принадлежность.

Но эту информацию все так же надо связать с подписью, пришедшей получателю. Как это сделать? Надо соорудить еще один контейнер, на сей раз для передачи подписи, и в нем продублировать информацию о том, кто эту подпись создавал.

Продолжая нашу аналогию с красивым замком, мы пишем на ключе «Этот ключ открывает замок В. Пупкина». А на замке тоже пишем «Замок В. Пупкина». Имея такую информацию, получатель нашей коробочки не будет каждый из имеющихся у него ключей вставлять наугад в наш замок, а возьмет наш ключ и сразу его откроет.

Теперь, по переданной информации при проверке можно найти контейнер открытого ключа, взять оттуда ключ, расшифровать хэш и…

А собственно, что «и»? Мы ведь пока так и не решили проблему, как донести до получателя информацию о том, какая хэш-функция применялась для хэша, а ведь для проверки подписи эта информация необходима! Решить ее можно достаточно просто: положить эту информацию в контейнер вместе с нашим открытым ключом. Ведь именно связка «хэширование – шифрование результата хеширования» считается процедурой создания цифровой подписи, а ее результат – подписью. А значит, достаточно логичным представляется объединение в связку алгоритма шифрования хэша и хэш-функции, с помощью которой он сформирован. И доставлять эту информацию тоже надо в связке.

Теперь, ненадолго вернемся к информации о подписывающем. Какого рода эта информация должна быть? ФИО? Нет, В. Пупкиных много. ФИО + год рождения? Так и родившихся в один день В. Пупкиных тоже предостаточно! Более того, это может быть Василий, Виктор, или даже Василиса или Виктория Пупкины. Значит, информации должно быть больше. Ее должно быть столько, чтобы совпадение всех параметров, по которым мы идентифицируем человека, было максимально невероятным.

Безусловно, такой пакет информации создать возможно. Вот только, работать с ним уже трудновато. Ведь надо наши контейнеры открытых ключей надо сортировать, хранить, использовать, в конце концов. А если для каждого использования придется указывать по полсотни параметров, то уже на втором контейнере станет понятно, что что-то надо менять. Решение этой проблемы, конечно же, было найдено.

Чтобы понять, в чем же оно заключалось, обратимся к бумажному документу, который есть у всех нас: к паспорту. В нем можно найти и ФИО, и дату рождения, и пол, и много другой информации. Но, главное, в нем можно найти серию и номер. И именно серия и номер являются той уникальной информацией, которую удобно учитывать и сортировать. Кроме того, они существенно короче всей оставшейся информации вместе взятой, и при этом все так же позволяют опознать человека.

Применяя этот же подход к контейнерам открытых ключей, мы получим, что у каждого контейнера должен быть некий номер, последовательность символов, уникальная для него. Эту последовательность символов принято называть идентификатором, а сами контейнеры – сертификатами, либо просто ключами.

Вот здесь и начинаются принципиальные различия в идеологиях OpenPGP и S/MIME + X.509. Для краткого понимания их, вернемся к нашей аналогии с паспортом.

С другой стороны, в кругу друзей, или внутри компании вам достаточно представиться так: «В. Пупкин из твоей группы в институте» или же «В. Пупкин из отдела продаж». И людям, с которыми вы контактируете в этом кругу уже не нужна третья сторона, они и так помнят Пупкина из группы с которым проучились пять лет, или Пупкина из отдела продаж, с которым недавно ходили обедать, и предоставленной вами информации им вполне достаточно.

Так же можно разделить и эти два лагеря.

Сертификат X.509 – это аналог нашего паспорта. Здесь сертификаты вам выдаются суровой третьей стороной, гарантом вашей личности: Удостоверяющим Центром (УЦ). Получающий ваши подписи человек всегда может обратиться в УЦ и спросить интересующую его информацию по вот этому конкретному сертификату.

PGP же (и стандарт OpenPGP, появившийся в дальнейшем) создавался на основе так называемых сетей доверия. Такая идея подразумевает, что обмениваются подписями люди, которым третья сторона для их взаимоотношений не нужна, а нужна только защита от нехороших лиц.

Конечно, с течением времени такое разделение стало уже достаточно условным, так как на данный момент и в S/MIME+X.509 и в PGP можно использовать методы лагеря соперников. Но все же, стандарты достаточно продолжительное время развивались параллельно и развились до той степени, что взаимная совместимость между ними стала невозможной.

Более популярным стандартном, в силу своей ориентированности на участие более компетентной третьей стороны, стал стандарт S/MIME + X.509, однако и у PGP есть некоторое количество козырей за пазухой, с помощью которых он не только не погибает, но и продолжает успешно развиваться.

Более подробное рассмотрение каждого из форматов, а также рекомендации, когда, где и какой из них использовать вы сможете прочитать уже в следующих статьях.

Как получить электронную подпись

И в каком случае какой вид пригодится

Электронная подпись (ЭП) — то же самое, что обычная подпись, но в электронном виде. Она приравнивает любой электронный документ к бумажному оригиналу.

Что такое электронная подпись

По сути подпись — это специально сгенерированный файл с цифрами, который крепится к электронному документу. Этот файл отвечает на три главных вопроса:

Раньше еще использовали термин «электронная цифровая подпись», но сегодня он устарел — в законе теперь пишут «электронная подпись»

Электронная подпись гарантирует, что документ подписал владелец электронной подписи. А неквалифицированная и квалифицированная подписи покажут, изменился ли документ после подписания.

Зачем нужна электронная подпись

Электронная подпись понадобится тем, кто собирается использовать в работе электронные документы, сдавать отчетность и получать услуги в интернете.

Вот как используют электронную подпись юридические лица:

А вот что могут сделать с электронной подписью обычные граждане:

Обычно физлица делают электронную подпись, чтобы передавать документы госслужбам — например, удаленно подают заявление на регистрацию по месту жительства или отправляют иск или доверенность в суд. Но на самом деле электронная подпись может заменить рукописную в любых случаях. Вот как, к примеру, ее можно использовать:

О том, как еще обычный человек может использовать электронную подпись на практике, мы рассказывали в другой статье.

Как устроена ЭП

Просмотреть подпись можно с помощью сертификата открытого ключа — электронного документа, в котором есть следующая информация:

Программа СКЗИ проверяет хэш-сумму и сравнивает ее с содержанием документа. Если все совпало, документ не меняли и подпись цела. Несовпадения означают, что документ изменили после того, как подписали. Тогда подпись автоматически считается недействительной и документ теряет юридическую силу.

Виды ЭП и их отличия

В законе описаны несколько видов электронной подписи: простая, неквалифицированная и квалифицированная.

Простая электронная подпись самая доступная. Это логин и пароль, которые подтверждают, что пользователь авторизовался в системе. C помощью этой подписи можно подтвердить обращение в органы власти или подписать заявку на услугу. Еще ей можно пользоваться во внутреннем документообороте компании и подписывать служебные письма.

Например, вы заходите в мобильный банк при помощи логина и пароля или подтверждаете оплату в интернете кодом из смс. По условиям договора с банком такая подпись равнозначна обычной подписи.

Простая электронная подпись уязвима, поэтому ее применяют не везде. Если вы работаете с имущественными и финансовыми документами, то лучше ее не использовать. Она подтвердит, что документ подписали, но не гарантирует, что его не меняли и что его подписал нужный человек. Это будет проверять арбитражный суд, если возникнет спорная ситуация.

Эту подпись используют в электронном документообороте. Ей подписывают договоры, контракты и агентские отчеты, но только если стороны заключили соглашение о доверии таким подписям и электронным документам.

Неквалифицированные подписи можно генерировать внутри компании или сервиса с помощью бесплатных инструментов. Государство не может контролировать неквалифицированную подпись: ее может выдать кто угодно, ей может владеть кто угодно и она не защищена средствами, которым доверяет государство. Именно поэтому в судебных инстанциях не принимают такие подписи.

Целостность подписи проверяют двумя способами:

Так определяют, что подпись не была утеряна, украдена или просрочена, когда ее использовали.

Сертификат квалифицированной подписи необходимо обновлять каждый год: помнить, когда она перестает действовать, и вовремя заказывать перевыпуск.

У квалифицированной подписи есть два важных преимущества.

Взломать квалифицированную подпись практически невозможно — это потребует слишком больших вычислительных ресурсов. Если вы потеряете закрытый ключ, по вашему сигналу удостоверяющий центр отзовет сертификат — подписывать документы с его помощью будет нельзя.

Ее можно использовать в любых операциях с электронными документами. Ей доверяют арбитражный суд и налоговая служба, поэтому чаще всего ей подписывают электронные счета-фактуры, налоговые декларации и договоры.

Где можно использовать электронную подпись

| Простая | Неквалифицированная | Квалифицированная | |

|---|---|---|---|

| Внешние и внутренние электронные документы | + | + | + |

| Документооборот с физическими лицами | + | + | + |

| Госуслуги | + | — | + |

| Документы для ИФНС в личном кабинете налогоплательщика | — | + | + |

| ПФР и ФСС | — | — | + |

| Арбитражный суд | — | — | + |

Как начать работать с квалифицированной электронной подписью

Чтобы начать работать с электронной подписью, необходимо подготовить свое рабочее место и приобрести сертификат подписи. Сертификат выдают быстро — в течение часа.

Еще для работы с квалифицированной подписью надо будет установить программу для криптозащиты информации (СКЗИ). Самые распространенные средства криптозащиты в России — это «Криптопро CSP», Signal-com CSP, «Лисси CSP», Vipnet CSP. Все они примерно одинаковые.

Какое конкретно СКЗИ потребуется и какие настройки будут нужны, вам скажут в удостоверяющем центре или МФЦ.

Как приобрести подпись юридическому лицу и ИП

Юридические лица получают квалифицированные сертификаты подписи в удостоверяющем центре или МФЦ.

Найти удостоверяющий центр можно в списках аккредитованных центров на сайте Минкомсвязи или на сайте e-trust.gosuslugi.ru. Выбирайте тот центр, у которого есть филиал в вашем городе. Удаленно электронную подпись получить нельзя, придется идти за подписью лично.

Чтобы получить электронную подпись, вам потребуются следующие документы:

Если подпись получает представитель, ему дополнительно потребуются:

Когда вы подпишете заявление, надо будет оплатить счет. Лучше платить наличными или банковской картой. Если будете платить банковским переводом, вам придется ждать, когда оплата пройдет. Срок ожидания зависит от того, как быстро банк обработает платеж: можно прождать несколько минут, а можно и несколько дней.

Как приобрести подпись физическому лицу

Обычные граждане могут пользоваться любой подписью — простой, неквалифицированной и квалифицированной. Как правило, простая подпись используется для авторизации на госуслугах, где можно заказывать информационные услуги в электронном виде. Неквалифицированной подписью можно пользоваться по договоренности для обмена документами с юридическими лицами. А с помощью квалифицированной подписи получают госуслуги, связанные с имущественными операциями. Например, ею можно подписать договор купли-продажи квартиры и подать его на государственную регистрацию. Или оформить юрлицо без посещения налоговых органов, назначить его директора и других должностных лиц.

Физическим лицам проще всего получить подпись в ближайшем МФЦ: рядом может не быть удостоверяющих центров, а МФЦ найдется всегда. Для этого надо записаться на прием и подготовить следующие документы:

Расходы на электронную подпись в Москве для физических лиц — 2150 Р

| Токен | 1200 Р разово |

| Электронная подпись | от 950 Р в год |

| Программа СКЗИ | 0 Р |

Расходы на электронную подпись в Москве для юридических лиц — 2700—3600 Р

| Токен | 1200 Р разово |

| Электронная подпись | от 1500 Р в год |

| Программа СКЗИ | 0 Р или коммерческая СКЗИ на выбор от 900 Р |

Как подписать документ электронной подписью

Например, так работает процесс подписания с помощью программы « Крипто-АРМ »:

Документы « Микрософт-офис » подписать еще проще:

Инструкция по установке ЭП на сайте поддержки Микрософт

Документы можно подписывать в электронной почте и облачных хранилищах — например, в «Дропбоксе» и на «Яндекс-диске». Для этого нужно установить специальное расширение для браузера. Такое расширение добавляет в интерфейс вашего файлового хранилища кнопку «Подписать».

В « Гугл-докс » плагины для электронной подписи можно найти во вкладке «Дополнения».

Как проверить подлинность подписи

Чтобы проверить подлинность подписи и неизменность документа, воспользуйтесь любым из бесплатных сервисов:

Можно ли передать подпись другому

Теоретически можно. По закону вы должны не допускать того, чтобы подпись попала в чужие руки без вашего согласия. Получается, другой человек может использовать вашу подпись, если вы согласились на это. Но ответственность за любой подписанный документ все равно несет владелец подписи.

Что делать, если потеряли электронную подпись

Если вы потеряли ключ от подписи или его украли, сразу обратитесь в удостоверяющий центр или МФЦ, который выдавал вам сертификат. Центр отзовет ваш сертификат, чтобы его не могли использовать мошенники. Еще обязательно сообщите об этом контрагентам, чтобы они знали, что вашей утерянной подписью могут воспользоваться злоумышленники.

Восстановить утерянный сертификат или ключ ЭП невозможно. Нужно получать новый: собирать документы и идти в удостоверяющий центр.

Как перевыпустить сертификат

Срок действия сертификата электронной подписи — год. Когда он подойдет к концу, выпустите новый сертификат. Для этого обратитесь с заявлением в удостоверяющий центр или МФЦ. Если в документах ничего не изменилось, нести их снова не нужно. Если какие-то документы поменялись, нужно принести оригиналы только этих документов.

Минутка технического занудства (слабонервным лучше сразу в конец пролистать, там чуть веселее):

> «В итоге она создаст уникальное сочетание данных документа — хэш-сумму. Уникальным оно будет благодаря закрытому ключу — особой последовательности символов, которая формирует файл подписи.»

Теперь немного про ключи и зачем нужны:

(Увы, весь пост не влез, продолжение ниже)

Итак, как все таки работает электронная подпись?

Parmigiano, это самое понятное описание принципов криптографии открытого ключа, которое я видел. Спасибо огромное!

Parmigiano, отличный сторителлинг. И спасибо за разъяснение! Немного поправим текст в части описания закрытого ключа. А то в ходе редакторских правок и попыток написать все понятным языком чуть упустили техническую точность.

Павел, да вы жёстко всё упустили. После этого начинаешь сомневаться, а корректны ли статьи ТЖ по другим тематикам, где я не специалист. Умилительно наблюдать столь скромную оценку труда Parmigiana, который является лучшим описанием принципов работы ключей для шифрования и контроля целостности простыми словами 😐

Установка корневого и личного сертификатов в КриптоПро

Из нашей статьи вы узнаете:

При работе с ЭЦП во время подписи документов может понадобиться установка нового сертификата с использованием «КриптоПро CSP» — например, когда у ЭЦП закончился срок, произошла смена главного бухгалтера или директора предприятия, либо необходима установка нового сертификата после оформления в удостоверяющем центре.

Для корректной работы может потребоваться установка личного и корневого сертификата в КриптоПро. Чтобы это сделать придерживайтесь следующей инструкции.

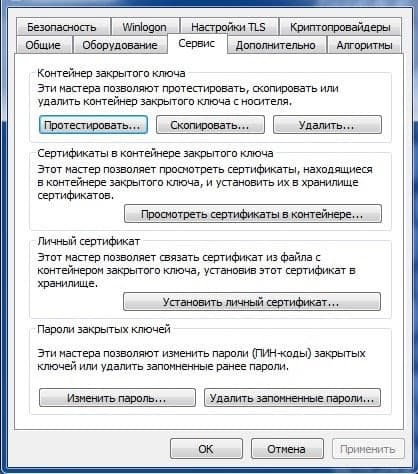

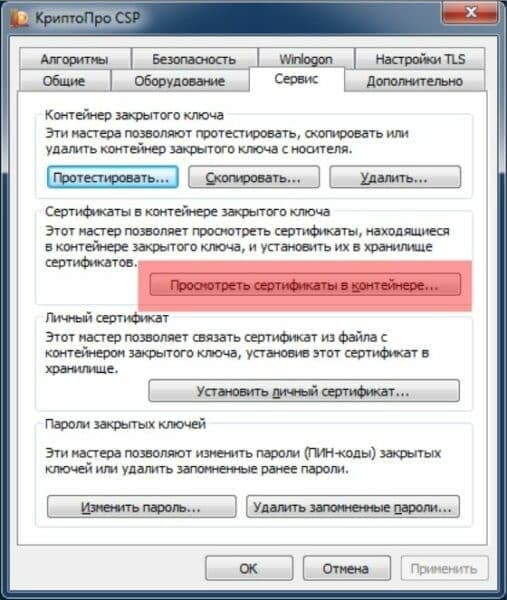

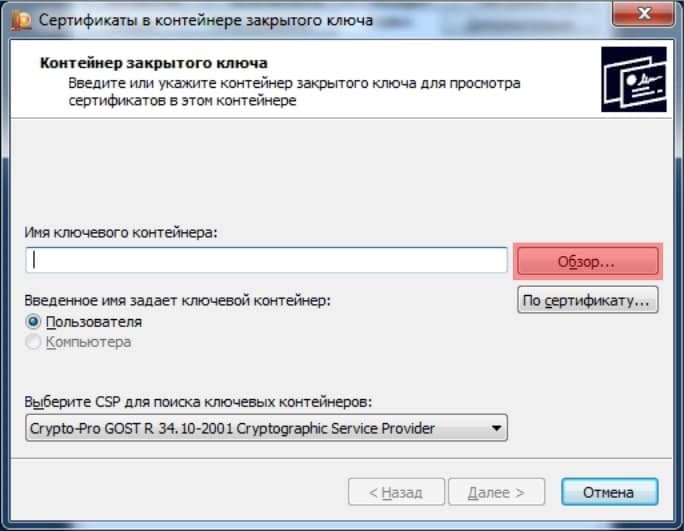

Установка личного сертификата

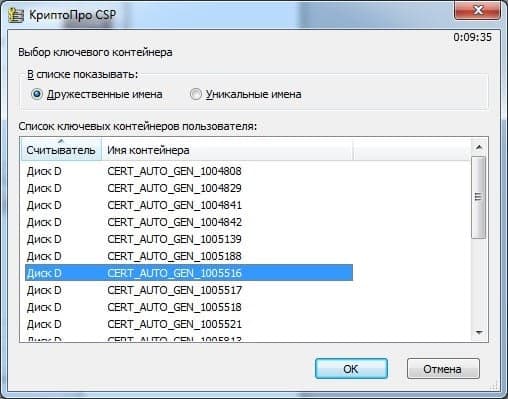

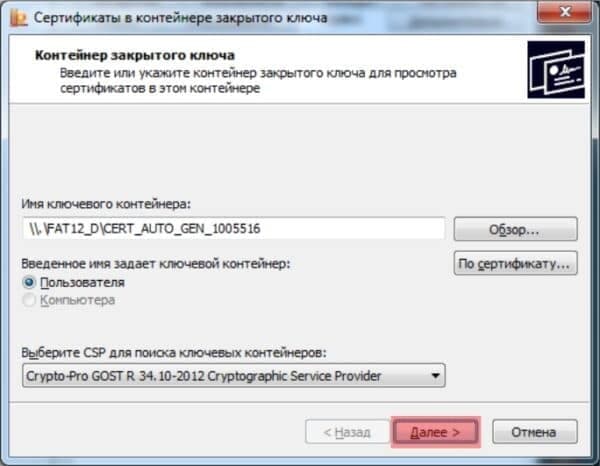

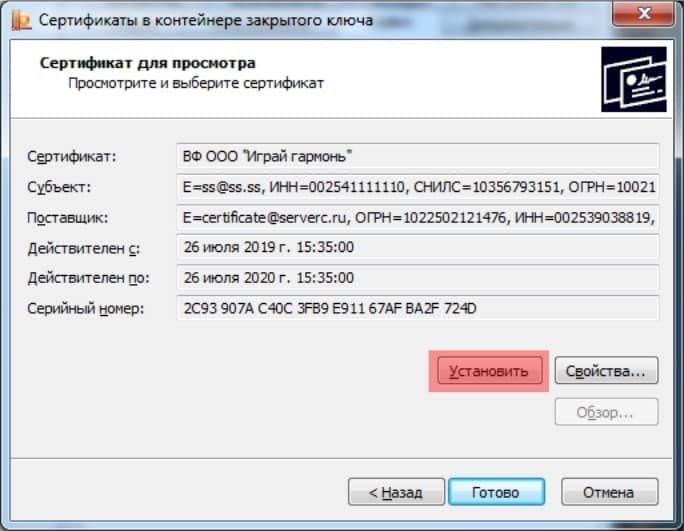

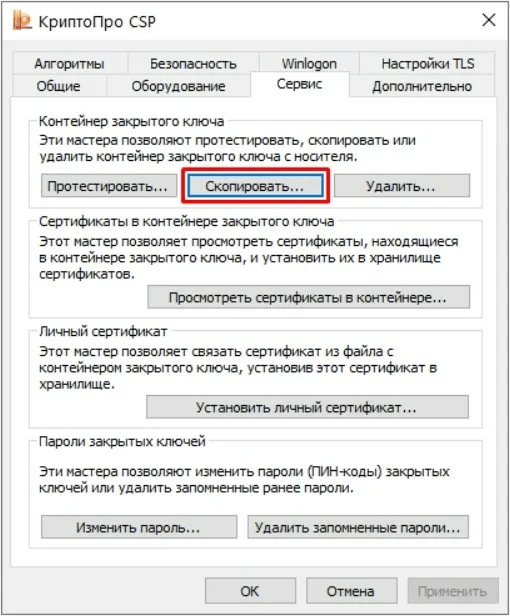

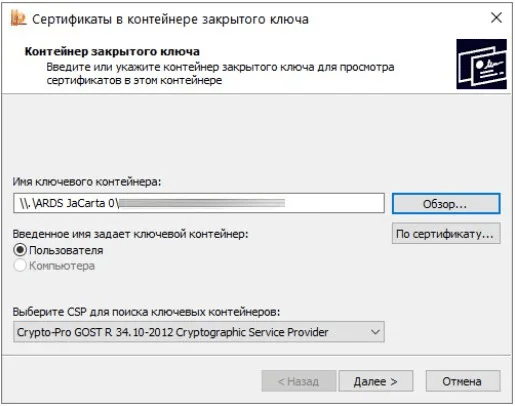

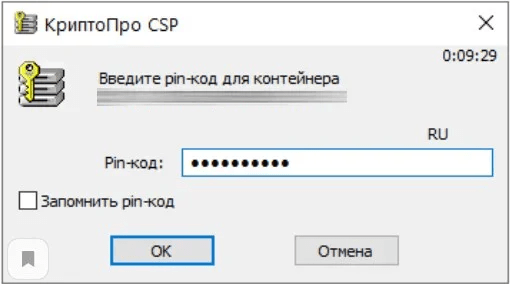

Для того чтобы установить сертификат с помощью «КриптоПро CSP», выполните следующий алгоритм:

Обратите внимание, что при установке система запоминает последний контейнер, с которого была проведена операция. Например, если вы установили личный сертификат из реестра вашего компьютера, а потом повторили процедуру с флешки, то при отсутствии последней система не сможет найти контейнер.

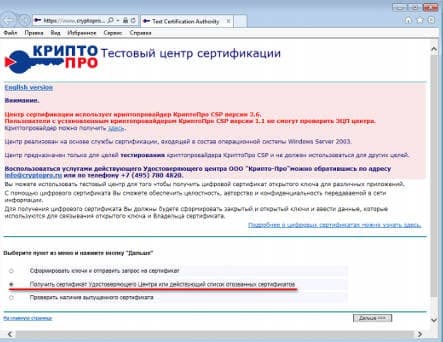

Как установить корневой сертификат КриптоПро

Для корректной работы сервера надо установить предварительно корневой сертификат в ваше хранилище. Для его получения необходим тестовый центр по сертификации продукта, куда можно попасть при наличии прав администратора. Также для предотвращения проблем необходимо добавить адрес интернет-сайта в список доверенных. Запросите сертификат, загрузив его из сертификационного центра. Чтобы его установить, откройте его и выполните следующие действия:

Если процесс пройдёт корректно, то корневой сертификат появится в хранилище среди доверенных центров.

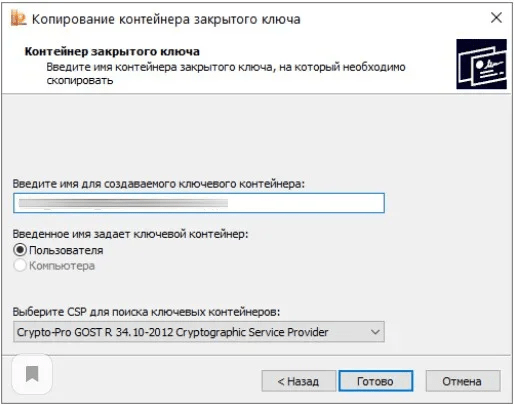

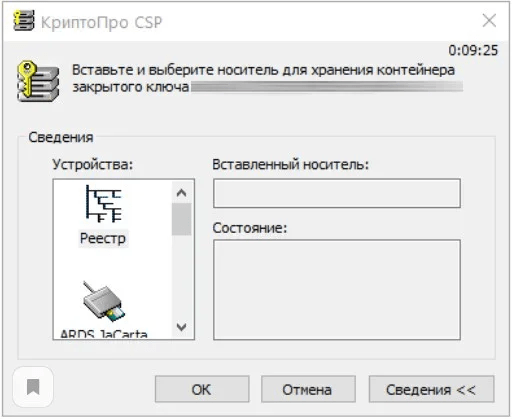

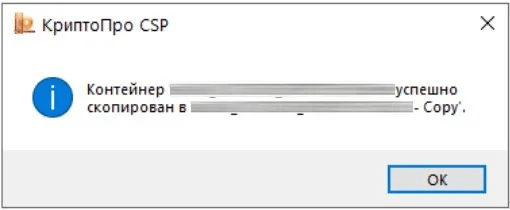

Как установить контейнер закрытого ключа в реестр

После успешного копирования контейнера личный сертификат нужно установить в хранилище «Личные».

Ошибки при установке

Довольно распространённой проблемой при установке становится зависание компьютера. Обычно это связано с установкой нелицензионного ПО, наличием ошибок или отсутствием критических обновлений. Также проблемы могут возникнуть в следующих случаях:

Для корректной работы рекомендуем использовать только лицензионное ПО. Приобрести его и получить комплексную техническую поддержку можно в компании «Астрал-М». Мы входим в число официальных дилеров компании «КриптоПро», что подтверждает информация на сайте разработчика. Обращаясь в «Астрал-М», вы получаете:

Для приобретения электронной подписи или криптопровайдера заполните форму обратной связи, чтобы наш специалист связался с вами.