vault of secrets как открыть дверь

Секретные коды в Геометрии Даш

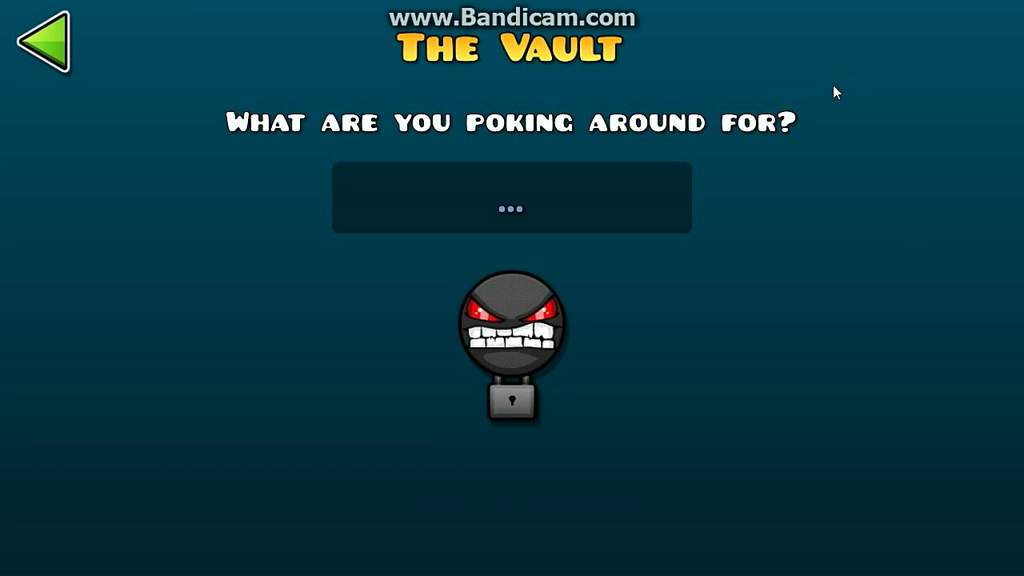

Хранилище номер 1

Что бы открыть данное хранилище вам нужно собрать 10 юзер коинов (пользовательских монет) Что бы войти в него нужно перейти в глав. меню и найти пункт «Настройки» (шестерёнка снизу) там в правом верхнем углу вас будет ждать открытый замочек. Переходим туда и вводим ниже указанные коды. После ввода кода нажимаем на тёмного демона. После таким образом получаем все достижения из этого хранилища.

Коды:

Хранилище номер 2

Оно находится в кнопке «Create» в правом верхнем углу и открывается за 50 кристаллов. Всё так же, как и в 1 — ом хранилище, но фон фиолетовый.

Коды:

Комната времени

Сторож этой комнаты — Голова льва с светящимися оранжевыми глазами, маленькими рожками и золотым кольцом во рту. Фон этой комнаты оранжевый. Здесь можно получить оранжевый ключ, который хранится в сундуке в углу.

Чтобы открыть Комнату времени, нужно в подвале нажать на оранжевый замок. Заключённый скажет, что для получения ключа нужно искать его в конце мира.

Конец мира — Coming Soon. Попав туда, нужно нажать под надписью coming soon, и появится дверь.

Для захода внутрь нужно достать Эмблему Мастера. Находится она в Секретном магазине, где продаётся за 1000 орбит.

Купив Эмблему, вы сможете зайти в Комнату времени.

Коды:

Коды Геометрии Даш

Иногда хочется больше разнообразия в тех или иных играх. Если человек уже прошел всю сюжетную линию или предоставленный набор уровней – ему хочется остаться в проекте, изучая детально каждый уголок разработки. И конечно же, исключение не стали коды Геометрии Даш, которые сейчас известны многим фанатам. Как раз-таки о том, что смогли узнать игроки, сейчас пойдет речь – зачем нужны секреты, какие присутствуют и где они активируются.

Зачем нужны секретные коды ГД

Касательно цели секретных кодов – они не предоставляют каких-либо определенных преимуществ. Стоит таковые применять только для того, чтобы получать те или иные окраски главного героя или же новый транспорт. Следовательно, читами коды не назовешь. Однако, активируются они даже по-другому. Если читы Геометрии Даш считаются дополнительной программой, то код является своего рода секретом от разработчика и никакие игроки в их создании не принимали участия. Возможно, они просто предлагали идеи, а сам RobTop их осуществлял.

В данном случае, они вводятся в специальных местах, которые еще и найти нужно. Но если их хотя бы как-то возможно самостоятельно обнаружить, то прописывать коды можно только после того, как человек прочтет эту статью. А все обусловлено тем, что именно здесь будет разбор всех хралинищ(тайных мест), куда и нужно вводить все коды, представленные в материале. Однако, стоит понимать, что опять же, человек не получит никаких преимуществ над другими – лишь сможет кастомизировать своего героя, получая разные скины и формы.

Хранилище номер 1 — The Vault (самый первый, за 10 пользовательских монет)

Данный способ получения секретного контента от разработчиков получить легко. Для этого необходимо с самого начала играть и собирать пользовательские монеты. Так просто никак не открыть первое хранилище со стражем. Сперва требуется определенное количество «валюты», чтобы получить возможность ввода кодов. Проходя уровни Геометрии Даш, человек как раз-таки сможет пробить себе путь к желанным уникальным окраскам и особым дополнениям.

Когда будет собрано 10 пользовательских монет, можно будет использовать коды Геометрии Даш хранилище открыв, о котором и говорилось ранее. Его местоположение – в меню настроек. Чтобы туда зайти, как легко можно догадаться, требуется нажать на шестеренку в главном меню. После этого, будет виден открытый замочек, на который и требуется нажать, чтобы пройти к заветной секретной комнате. Там собраны базового уровня секреты, но и их для начала будет достаточно.

Если пользователь зашел в Хранилище, то он увидит демона, с которым можно разговаривать, нажимая на него. Однако, не за этим игрок придет в секретную локацию. Здесь возможно вводить различные коды, чтобы открывать особенный контент. А получить таковой возможно, если набирать определенную последовательность символов и нажимать на демона. Таким образом, в «инвентарь» будет добавляться либо новая иконка персонажа, либо транспорт, либо что-либо еще.

Все эти коды ГД – только часть из тех, что может использовать игрок в самой игре. А чтобы понять, что осталось и какие еще секреты можно открыть – стоит перейти к остальным хранилищам.

Хранилище номер 2 — Vault of Secrets (стоимость – 50 алмазов)

Также, присутствует немного отличающаяся от оригинального Хранилища версия секретной комнаты. Здесь примерно то же самое оформление, только фон сменяется на фиолетовый, а демон уже не «Жуткий» (такое имя было у предыдущего), а «Ключник». Добраться же до сюда можно уже другим способом, нажав на кнопку «Create» в главном меню. Работает хранилище секретов Geometry Dash после обновления 2.1, не в ранних версиях.

Вот все коды для Геометрии Даш в секретной комнате:

Несмотря на то, что коды на скины в Геометрии Даш здесь в меньшем количестве, игроки смогут получить больше удовольствия от проведения действий для получения секретов. Однако, это еще не последнее Хранилище. Есть последнее, в которое еще нужно суметь попасть. А как это сделать и что ждет внутри – пойдет речь дальше.

Комната времени — Chamber of Time (Gatekeeper)

Последняя комната, где можно вводить коды для получения различных дополнений в игре – «Комната времени». Туда попасть тяжелее всего, а значит, придется попотеть ради дополнительных материалов, недоступных простым игрокам. После достижения желаемого, возможно опять вводить коды, заодно разгадывая загадки.

Чтобы осуществить доступ к последнему Хранилищу, требуется выполнить следующий алгоритм:

После этого, можно заняться активацией разного рода контента. Вот последние секретные коды в Геометрии Даш:

Как можно видеть, кодов GD здесь меньше всего. Однако, попав сюда и введя промокоды, можно без испытаний получить оставшиеся элементы, недоступные для получения стандартным способом. И если человек смог добраться до сюда – это можно считать немалым достижением.

Коды в Geometry Dash имеются в достаточно большом количестве. Однако, следует понимать, что при вводе определенных значений дополнительно необходимо выполнять те или иные действия. Это добавит больше интереса в процесс и при решении таких головоломок человек получит немало удовольствия. А значит, при возможности стоит заходить в первое Хранилище, в Хранилище Секретов, а также в Комнату Времени, чтобы получать разные формы игрока, а также цвета и прочие призы, недоступные для стандартного получения. В этой статье, как раз-таки, были представлены все секретные коды в Geometry Dash.

Секретные коды для Geometry Dash

Далеко не у всех геймеров хватает времени, терпения и желания, чтобы проходить игры честно. Открыть недоступный контент им помогают читы и секретные коды. Ниже вы найдете список всех таких кодов для Geometry Dash. Причем некоторые из них будут повторяться по мере прохождения локаций.

Хранилище №1

Для доступа к этой локации игроку понадобится раздобыть десять юзер-коинов, которые также называются пользовательскими монетами. Но попасть в первое хранилище можно и при помощи кодов. Для этого перейдите из главного меню в настройки, нажав на шестеренку. В правом верхнем углу экрана вы заметите открытый замок. Выберите его. Теперь осталось только ввести коды, которые помогут быстро получить все достижения локации:

После того как вы набрали код, нажмите на темного демона, чтобы активировать выбранную опцию.

Хранилище №2

Для получения доступа контента из этой части игры потребуется нажать кнопку Create, которая расположена в правой верхней части экрана. Она обычно доступна после получения пятидесяти кристаллов. Здесь все работает так же, как и в предыдущем хранилище, за исключением фона, который сменится на фиолетовый. Полный список кодов:

Комната времени

Стражем локации является Голова льва. А сама комната окрашена в оранжевые тона. В ней мы получаем ключ такого же цвета, расположенный в сундуке, стоящем в углу. Комната времени станет доступна после выполнения нескольких действий. Сначала нажимаем на оранжевый замок в подвале. Затем беседуем с заключенным и отправляемся в конец мира.

Нажимаем ниже надписи Coming Soon и видим появившуюся дверь. Чтобы войти в нее, необходима эмблема мастера, хранящаяся на полках секретного магазина. Ее стоимость составляет сто орбит.

Коды, которые работают в Комнате времени:

Chamber of Time или Gatekeeper

В данной главе работают следующие коды, которые уже встречались ранее:

h2: Заключение

Теперь вы знаете, как упростить прохождение Геометрии Даш при помощи простых кодов. Их введение в нужный момент сэкономит вам массу времени и нервов.

Коды хранилищ.

Привет я тупой Кенко который хочет попасть в подборку,на этот раз я делаю пост про хранилища.

Чтобы зайти в первое хранилище надо нажать в настройки и сверху в правом углу будет замок,чтобы открыть хранилища надо набрать 10 серебряных монет.

Чтобы зайти во второе хранилище надо нажать на молоток с ключом и так же в верхнем правом углу,чтобы открыть новое хранилище надо набрать 50 алмазов.

4. Cod3breaker(Затем нам даются рандомные числа. Из второго числа надо вычесть первое, из третьего второе, и так далее до конца. Все полученные разности соединяем)

5. Ваше Количиство Звёзд

6. The Challenge(200 алмазов)

8. Glubfub(Сначала надо взять монетку «Sparky» в старом Хранилище. Потом надо поговорить с новым стражем хранилища пока он не заговорит про «Sparky», затем надо перейти к старому стражу хранилища, и тоже поговорить с ним, пока он не заговорит про монетку «Glubfub» и после вести код в хранилище секретов)

Что бы открыть это хранилище надо зайти в официальные уровни и предстать до «Coming Soon»и нажать снизу,также надо купить эмблему мастера в секретном магазине.

Инъекция секретов из Vault в поды используя сайдкары Kubernetes

Совет: HashiCorp Learn также имеет постоянно обновляемое руководство по инъекции секретов в Kubernetes Pods через Vault Helm Sidecar. Посетите эту страницу для ознакомления с самыми последними шагами и примерами кода.

Мы рады объявить о новой интеграции Kubernetes, которая позволяет приложениям без встроенной в HashiCorp Vault нативной логики использовать статические и динамические секреты, получаемые из Vault. Она основана на новом инструменте под названием vault-k8s, который использует Kubernetes Mutating Admission Webhook для перехвата и дополнения специально аннотированной конфигурации подов для инъекции секретов с помощью Init и Sidecar контейнеров.

Приложениям нужно заботиться только о получении секрета по определённому пути в файловой системе, а не об управлении токенами, подключении к внешнему API или другим механизмам прямого взаимодействия с Vault.

Вот несколько поддерживаемых вариантов использования:

Только Init контейнер для предварительного заполнения секретов до начала выполнения приложения. Например, job для резервного копирования, которое выполняется по регулярному расписанию и нуждается во входных секретах только в момент старта.

Init и Sidecar. Init контейнер для получения секретов перед запуском приложения, и контейнер Sidecar, который запускается вместе с вашим приложением для поддержания секретов в актуальном состоянии (sidecar периодически проверяет, чтобы убедиться, что секреты актуальны). Например, веб приложение, использующее динамические секреты для подключения к базе данных с истекающим сроком аренды.

Аутентификация пода через сервисную учетную запись Kubernetes для соблюдения Vault Policy. Например, вы, вероятно, захотите ограничить Pod только доступом к секретам, которые им нужны для корректной работы. Это также должно помочь в аудите использования секретов каждым приложением.

Гибкие возможности форматирования вывода с использованием шаблона Vault Agent, встроенного в consul-template. Например, получение секретных данных из Vault для создания строки соединения с базой данных, или адаптация вывода под уже существующие форматы конфигурационных файлов и т.д.

Нашей неизменной целью является расширение поддержки Kubernetes и предоставление вам различных вариантов использования Vault для безопасного внедрения секретов в ваш рабочий процесс. Вы можете узнать больше о нашем мышлении здесь, прочитав статью в блоге What’s Next for Vault and Kubernetes.

Видео гайд

Чтобы посмотреть видео демонстрацию того, как секреты Vault внедряются в поды Kubernetes с помощью init и sidecar контейнеров, пожалуйста, посмотрите видео ниже. Мы рассмотрим начальную установку Vault-k8s с помощью Vault Helm Chart и рассмотрим три примера использования (добавление аннотаций, форматирование вывода и фоновые задачи). Видео должно помочь расширить ваше понимание того, как это работает на практике.

Как это работает

Helm Chart, с включенной функцией инъекции, запускает Vault, вместе со службой vault-k8s, и регистрирует себя в Kubernetes как Mutating Admission Webhook (привязанный к определенному namespace). На схеме ниже показано, как webhook vault-k8s используются для перехвата и изменения конфигурации пода при выполнении запроса Kubernetes API.

Вы можете выбрать каждое приложение для инъекции секретов Vault, используя специально заданные аннотации в конфигурации пода. Затем, когда webhook vault-k8s обнаруживает эти специфические аннотации, он переписывает описание пода на основе того, что было запрошено (с помощью ваших заданных аннотаций). Думайте об этих аннотациях как о параметрах настройки того, как вы хотите, чтобы секреты были представлены внутри контейнеров вашего приложения. Вы можете использовать выбранный namespace, определённым образом задавать аннотации, и учетные записи служб Kubernetes Service Accounts, привязанные к Vault Policy, это дает вам тонкий контроль над тем, куда и какие секреты внедряются без ущерба для безопасности.

Итак, как выглядят эти специфические Vault аннотации к подам? Вы можете посмотреть документацию с детальной информацией, но мы рассмотрим несколько примеров ниже, которые должны дать вам хорошее представление о том, как выглядят аннотации в Vault. Вы можете использовать команду kubectl patch для применения аннотаций к существующему объекту Pod, они будут перехвачены службой webhook vault-k8s, которая затем добавит правильные контейнеры init и sidecar вместе с запрошенными секретами (если у вас есть доступ, основанный на учетной записи Service Account и связанной с ней Vault Policy).

Например, вышеприведенные аннотации при применении указывают vault-k8s внедрить init и sidecar контейнеры в указанный Pod, получить secret/helloworld секрет из Vault, и записать эти данные в /vault/secrets/helloworld, если у роли «myapp» есть доступ к этим данным.

Инъекция секретов в действии

В этом разделе мы пройдём вместе через процесс внедрения секретов чтобы понять, как работать с vault-k8s на двух примерах. Как упоминалось выше, рекомендуемым методом установки является официальный Vault Helm Chart. Чарт, с включенной функцией инжекции агента Sidecar, запускает Vault, веб-сервис инжектора webhook vault-k8s и настраивает Kubernetes Mutating Admission Webhook.

Перед установкой Vault, убедитесь, что поддержка инжекторов включена в файле Vault Helm Chart values.yaml.

Далее настроим тестовый namespace, зададим ему текущий контекст и установим Vault с помощью Helm Chart.

Далее, подключаемся к Vault и настраиваем политику под названием «app» для тестирования. Это очень нестрогая политика, и в производственном окружении вы разумеется захотите больше ограничивать ее, но она служит в качестве примера, пока мы играем с этим функционалом.

Далее нам нужно настроить метод Vault Kubernetes Auth и прикрепить только что созданную политику к учетной записи service account нашего приложеня (мы создадим приложение через минуту).

Ниже пример конфигурационного файла app.yaml для запуска демонстрационного приложения. Тут создаётя простой контейнер с веб-сервисом, используемый для наших тестов. Мы также определяем учетную запись Service Account, которую мы можем затем привязать к Vault Policy, созданную нами ранее. Это позволяет вам указать каждый секрет, к которому приложению разрешен доступ.

Теперь давайте запустим наше тестовое приложение и создадим учетную запись service account. Мы также можем проверить, что в /vault/secrets нет секретов.

Теперь патч для аннотаций, который мы можем применить к конфигурации pod нашего приложения, работающего на примере, который устанавливает определенные аннотации для введения нашего секрета/секретного хранилища.

И давайте применим наш патч с аннотациями.

Если все пойдет правильно, то теперь вы должны увидеть tmpfs mount в /vault/secrets и helloworld секрет содержащийся там. Здесь произошло следующее: когда мы применили патч, наш webhook vault-k8s перехватил и изменил описание Pod, включив в него Init-контейнер для предварительного размещения нашего секрета, а также Vault Agent Sidecar для синхронизации этих секретных данных на протяжении всего жизненного цикла нашего приложения.

Однако, если бы вы на самом деле запустили это, вы бы заметили, что данные в /vault/secrets/helloworld не отформатированы, а являются просто Go структурированным экспортом нашего секрета. Это может быть проблематично, так как вы почти наверняка хотите, чтобы выходные данные были отформатированы определенным образом, для использования вашим приложением. Каким будет решение этой проблемы?

Вы можете отформатировать ваши секретные данные, используя шаблоны Vault Agent Templates, что очень полезно для решения различных задач по форматированию вывода. В следующем примере мы разберем наши секретные данные в строку соединения postgresql. Шаблоны могут быть очень удобны и должны подходить для различных случаев использования, когда вам нужно соответствовать используемым форматам конфигурации, поднимать соединения к БД (как показано ниже) и т.д.

Далее, как и раньше, мы применяем патч аннотаций.

Теперь выход выглядит вот так:

В приведенных выше примерах был рассмотрен довольно схема работы инъекции секрета в запущенное приложение, не имеющее встроенной нативной логики работы с Vault. Приложениям нужно только заниматься поиском файла с секретом по определённому пути, вот и все.

Следующие шаги

Репозиторий vault-k8s теперь доступен на GitHub. Чтобы узнать больше, пожалуйста, читайте документацию Agent Sidecar Injector и посмотрите наш вебинар Injecting Vault Secrets Into Kubernetes Pods via a Sidecar. Вам также доступен новый гайд опубликованный на страницах HashiCorp Learn и новый блог нашей команды Инженерных Решений, которые еще глубже погружаются в использование инъекций.

Кроме того, если вам нравится заниматься подобными вещами, возможно, вам тоже будет интересно поработать в HashiCorp, мы принимаем на работу!

От переводчика:

В дальнейшем планирую перевести следующие статьи, надеюсь они так-же будут полезными: