Сервер ssh keenetic что это

SFTP-сервер на роутере Keenetic

В интернет-центре Keenetic, с возможностью использования USB-накопителя, можно включить встроенный SFTP-сервер и организовать безопасный удаленный доступ к файлам USB-диска по протоколу SFTP (SSH File Transfer Protocol, также его называют Secure FTP и SSH FTP). Доступ к серверу будет возможен как из локальной сети, так и из Интернета.

SFTP-сервер был добавлен в KeeneticOS начиная с версии 3.4.1.

SFTP — протокол прикладного уровня, предназначенный для выполнения операций с файлами поверх надежного и безопасного SSH-соединения. SFTP не имеет никакого отношения к обычному FTP-протоколу. Он обеспечивает лучшую безопасность передачи данных через Интернет, за счет реализации полностью зашифрованного транспортного уровня. SFTP является самостоятельным протоколом и его не следует путать с FTPS (FTP + SSL), Simple File Transfer Protocol (имеет такую же аббревиатуру SFTP) и FTP через SSH.

1. Прямое подключение к SFTP-серверу из Интернета будет возможно только при наличии публичного «белого» IP-адреса на WAN-интерфейсе роутера Keenetic, через который осуществляется выход в Интернет.

2. При наличии частного «серого» IP-адреса доступ к SFTP-серверу возможен через подключение VPN SSTP.

3. Для более удобного использования рекомендуем получить для интернет-центра Keenetic постоянное и простое для запоминания доменное имя с помощью сервиса KeenDNS. При включении KeenDNS соединение с SFTP-сервером будет возможно при использовании режима работы «Прямой доступ». В режиме «Через облако» доступ к SFTP-серверу возможен через SSTP-подключение.

4. Некоторые интернет-провайдеры осуществляют фильтрацию входящего трафика пользователей по стандартным протоколам и портам. Например, фильтрацию по 21 (FTP), 22 (SSH), 23 (Telnet), 25 (SMTP), 1723 (PPTP) и другим портам. В связи с этим необходимо точно знать, что порт, по которому работает SFTP-сервер, не блокируется провайдером.

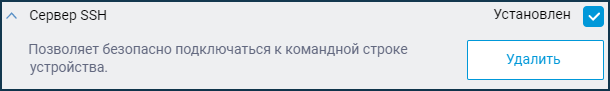

5. Для работы SFTP-сервера в интернет-центре Keenetic установите компоненты системы «Сервер SSH» и «SFTP-сервер». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

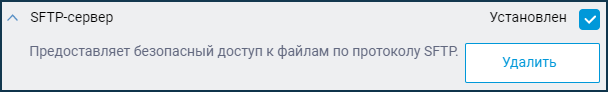

Установив компоненты «Сервер SSH» и «SFTP-сервер», перейдите в веб-конфигураторе роутера на страницу «Приложения», найдите раздел «Личное облако» и нажмите на заголовок.

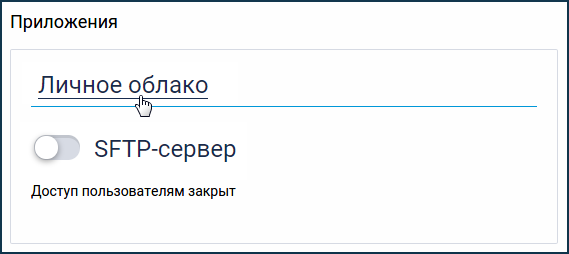

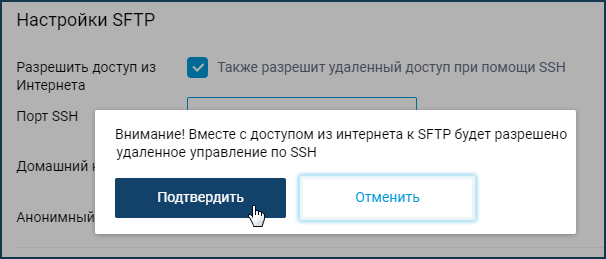

В появившемся окне в разделе «Настройки SFTP» представлены основные настройки сервера и параметры управления пользователями.

Если хотите открыть доступ к SFTP-серверу с внешнего интерфейса, включите опцию «Разрешить доступ из Интернета». Вы увидите сообщение: «Внимание! Вместе с доступом из Интернета к SFTP будет разрешено удаленное управление по SSH». Нажмите «Подтвердить».

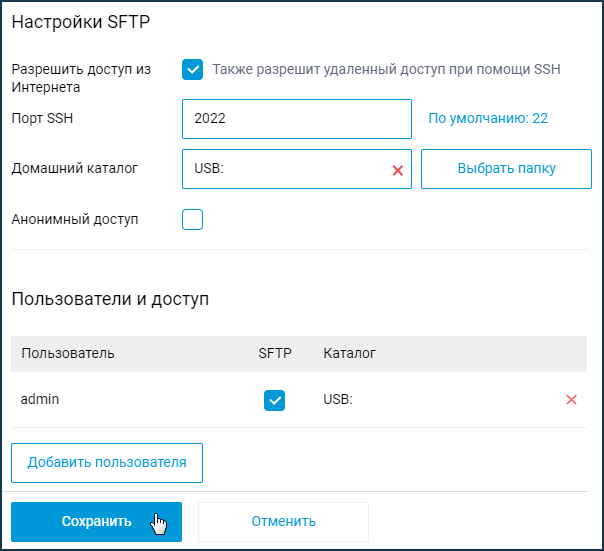

В поле «Порт SSH» указан номер порта, который использует встроенный SSH-сервер. По умолчанию сервер использует для подключения стандартный TCP-порт с номером 22. При необходимости, вы можете изменить номер порта (например, использовать 2022). Мы рекомендуем это сделать для повышения безопасности, т.к. стандартные порты часто подвержены атакам в Интернете.

При включении опции «Анонимный доступ» подключение к SFTP-серверу будет доступно для всех пользователей без авторизации. Мы рекомендуем не использовать анонимный доступ, а настроить права доступа к SFTP-серверу с помощью авторизации (в этом случае при подключении к SFTP-серверу пользователь должен будет ввести имя пользователя и пароль).

В подразделе «Пользователи и доступ» отметьте учетные записи, доступ для которых будет разрешен при подключении к SFTP-серверу. Здесь вы можете добавить новые учетные записи, нажав кнопку «Добавить пользователя».

Включите опцию SFTP для пользователя, которому вы хотите разрешить удаленный доступ по указанному протоколу. Затем нажмите кнопку «Выбрать каталог» и укажите определенную папку на USB-диске. Например, можно для каждой учетной записи определить персональную папку. Вы можете настроить права доступа пользователя на чтение и запись, либо на только на чтение, в зависимости от задачи. Сделать это можно по инструкции «Контроль доступа к папкам USB-накопителя«.

Важно! Не нужно создавать правила переадресации (проброса) порта или межсетевого экрана для доступа к SFTP-серверу. Система автоматически создаст нужные правила и разрешит доступ.

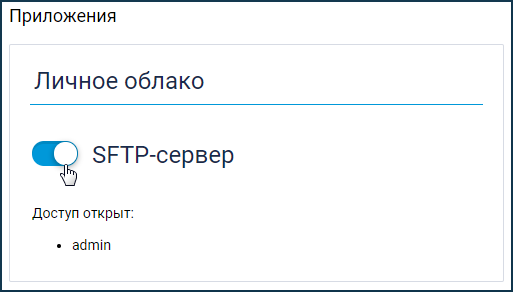

Вернитесь на страницу «Приложения». По умолчанию SFTP-сервер выключен. Для включения сервера переведите переключатель в состояние Включено.

Теперь, используя учетную запись с правами доступа к SFTP-серверу (в нашем примере используется admin), вы можете из Интернета получить доступ к файлам диска, подключенного к USB-порту интернет-центра.

Для безопасного и зашифрованного соединения с SFTP-сервером на мобильном устройстве или компьютере нужно использовать SFTP-клиент или файловый менеджер с поддержкой протокола SFTP. Например, для мобильных устройств приложения Cx Проводник, Файловый менеджер + и др., для компьютера FileZilla Client, WinSCP и др.

Приведем пример подключения к SFTP-серверу на Кинетике.

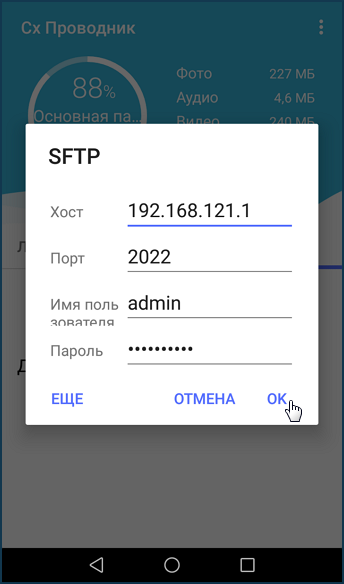

Важно! В нашем примере используется локальный частный IP-адрес сервера SFTP. Если вы настраиваете доступ к серверу из Интернета, то в поле «Хост» нужно указать публичный «белый» IP-адрес на внешнем интерфейсе роутера, или доменное имя роутера, зарегистрированное в службе KeenDNS или DynDNS.

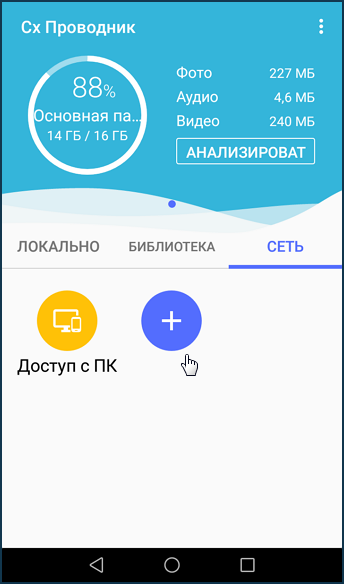

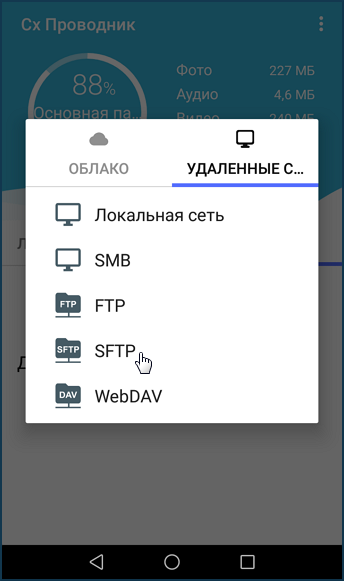

На мобильном устройстве с ОС Android запустите приложение Cx Проводник.

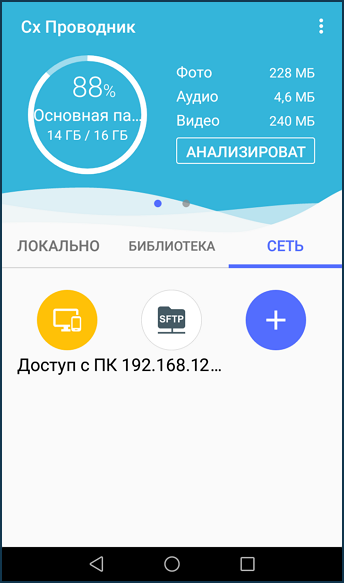

На вкладке «Сеть» добавьте подключение.

Перейдите на вкладку «Удаленные сети» и выберите протокол «SFTP».

В поле «Хост» укажите IP-адрес роутера (для доступа из Интернета это WAN IP-адрес, а для доступа из локальной сети LAN IP), номер порта SSH, а также имя пользователя admin и пароль администратора.

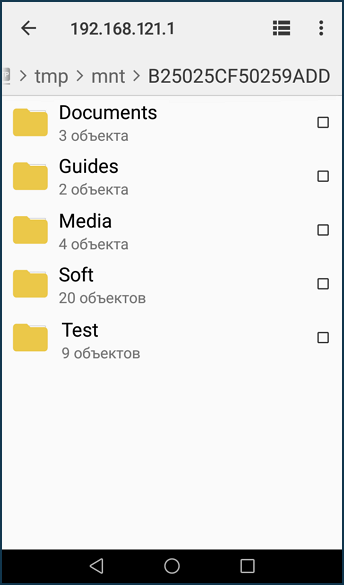

При успешном подключении вы увидите папки и файлы на USB-накопителе.

На компьютере вы также можете воспользоваться любым файловым менеджером или клиентом с поддержкой протокола SSH FTP.

Доступ из интернета к роутеру Zyxel Keenetic/Keenetic Giga и ресурсам домашней сети с использованием ssh-туннелей.

Zyxel Keenetic Lite 2 — ping и удалённый доступ из Интернет

Введение

Известно, что интернет-центры серии Keenetic отличаются своей надёжностью и стабильностью работы. Но иногда необходимо удалённо, внести какие-то изменения в работу локальной сети, к примеру пробросить порты, или убедиться что интернет-центр находится в глобальной сети и отвечает на (ICMP Echo-Request) запросы по протоколу ICMP, в простонародье ping запросы. Для организации удалёного доступа к интернет-центру необходимо открыть внешний доступ к WEB интерфейсу по протоколу HTTP, а для получения (ICMP Echo-Reply) ответов, или ping ответов, необходимо разрешить отвечать на ping запросы. Как это сделать описанно ниже. Инструкция релевантна для всей серии Keenetic(ов) с микропрограммой второго поколения NDMS V2.

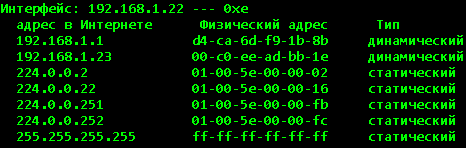

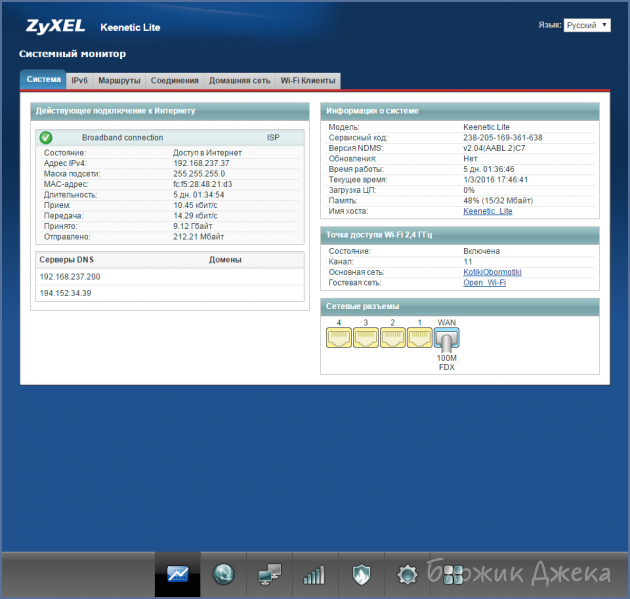

Для демонстрации, мы организовали локальную сеть с адресным пространством 192.168.1.1 — 192.168.1.254 на основе Zyxel Keenetic LIte 2 — №1

. К данной сети подключили другой интернет-центр Zyxel Keenetic Lite 2 (ZYXEL KEENETIC LITE II) №2

с внутренним адресным пространством 192.168.0.1 — 192.168.0.254. К Keenetic(y) №2

мы и откроем внешний доступ и разрешим прохождение пинг запросов.

Zyxel Keenetic ping

Для начала, зайдем в Keenetic №2

и во вкладке Интернет/ Подключения/ Brodband connection присвоим ему статический IP 192.168.1.5. Маску подсети 255.255.255.0 и основной шлюз 192.168.1.1

Далее зайдём во вкладку Безопасность/ Межсетевой экран и создадим правило для интерфейса «Broadband connection (ISP)», так как мы подключены к Keentic(y) №1

через этот интерфейс. Чтобы создать правило, необходимо нажать кнопку «добавить правило». Во всплывшем окне разрешить прохождение пакетов по протоколу ICMP

Теперь перейдём в локальную сеть Keenetic(a) №1

и пропингуем адрес 192.168.1.5

. Для этого запустим программу cmd.exe

. В WIN7 нажать WinKey+r

, в всплывшем окне введём cmd.exe

и нажмём ввод. В появившемся чёрном окне введём команду ping 192.168.1.5

. Утилита «ping» сообщает, что узел по данному адресу доступен и показывает время прохождения пакетов.

Zyxel Keenetic удалённый доступ

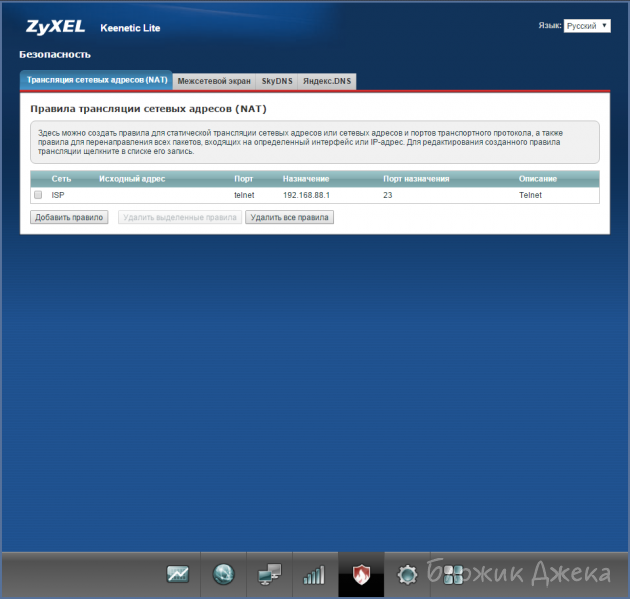

Открываем удалённый доступ. Заходим в WEB интерфейс Keenetic(а) №2

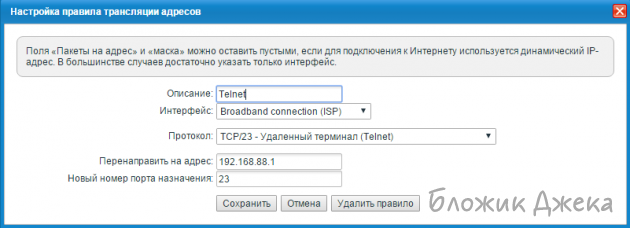

. Переходим во вкладку Безопасность/ Межсетевой экран. Выбираем закладку Трансляция сетевых адресов (NAT). Нажимаем кнопку «добавить правило». Во всплывшем окне выбираем:

По сути, мы пробросили порты Keenetic(a) на самого себя в локальной сети.

Остаётся проверить, всё ли правильно работает. Перейдём в локальную сеть №1

и в браузере наберём адрес http://192.168.1.5:8080. 8080

— это номер внешнего порта через который мы получим доступ ко внутреннему порту 80

. Выходит приглашение ввести логин и пароль, а это значит, что внешний доступ есть и мы всё сделали правильно.

You have no rights to post comments

Настройка удаленного доступа на роутере ZyXel В» RouteWorld. Мир маршрутов. Наш мир.

В данном случае это 192.168.1.1

, но подсеть может быть и другой. К слову, MAC-адрес указанный здесь будет отличным от того, который транслируется WAN-интерфейсом, ну это так, к слову.Отлично, мы знаем адрес интерфейса роутера. Заходим туда.Если роутер новый, то первым делом вам предложат задать пароль для входа. Пусть это будет дефолтный admin

, потом вы в любое время сможете его поменять на какой-то другой. Причем сделать это следует в обязательном порядке, учитывая наличие удаленного доступа (даже в случае частичного — с конкретного IP-адреса или пула).И вот мы на главной странице настроек. Если роутер был сброшен до дефолта, то вас сначала спросят, хотите ли вы воспользоваться мастером быстрой настройки или веб-конфигуратором. Выбирайте второе.

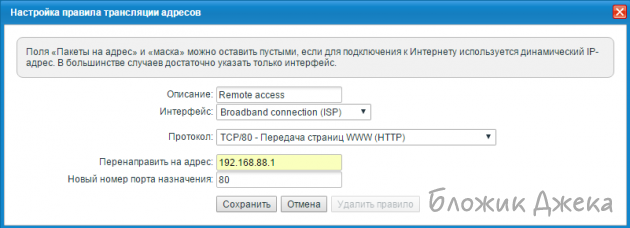

, где и будут происходить все дальнейшие манипуляции.Начнем с самого простого. Заходим во вкладку Трансляция сетевых адресом (NAT)

.

!

В качестве интерфейса выбираем активное интернет соединение, в данном случае это дефолтный Broadband connection (ISP)

, действующим протоколом для соединения будет TCP/80

, адрес перенаправления может быть другим, в случае если IP роутера, например 192.168.88.1

или какой-либо другой заданный пользователем. Номер порта выбираем по умолчанию 80

.В интерфейсе командной строки это будет выглядеть следующим образом:

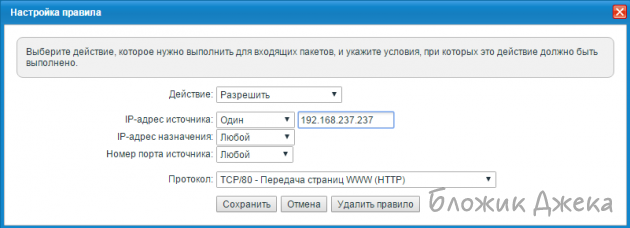

Особенностью данной настройки является то, что на WAN-порт роутера может стучаться любой IP-адрес. Это не всегда нужно и безопасно, особенно в случае, если у интерфейса остается стандартный заводской пароль вида admin/admin. Поэтому рассмотрим второй вариант.В этом случае правило NAT

создавать уже не нужно, достаточно создать правило для Межсетевого экрана Firewall

в меню Безопасность => Межсетевой экран

.

(активный интерфейс для подключения к сети).В поле Действие

мы ставим Разрешить

, в поле же IP-адрес источника

установите значение Один

для доступа к интерфейсу только с одного указанного адреса или Подсеть

, если требуется указать целую подсеть или пул IP-адресов. В конкретном примере мы указали определенный IP-адрес. В поле Протокол

выбираем уже знакомый TCP/80

, через который будет разрешен доступ на роутер. Номер порта назначения мы также оставляем по умолчанию со стандартным значением 80

.Для особых ценителей Зюхели приготовили сюрприз в виде протокола telnet

. Правило будет выглядеть так:

.

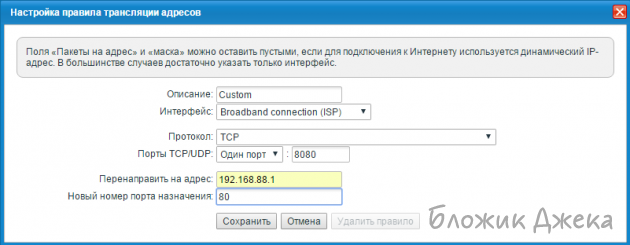

Бывают случаи, что провайдер (нас это не касается, но вдруг кому-то пригодится) блокирует стандартный 80-ый порт, поэтому в таком случае нужно выставить кастомный порт:

Также иногда полезно иметь возможность пропинговать роутер, некоторые марки имеют такую возможность по умолчанию, но вот Зюхелям для этого требуется правило в настройках Межсетевого экрана Firewall

. Идем в Безопасность => Межсетевой экран

.

wiki:dostup_iz_interneta_k_routeru_i_resursam_domashnej_seti_s_ispolzovaniem_ssh-tunelej — Пакеты opkg для ZyXEL Keenetic

Поясню мысль в слегка упрощенном виде. Большинство используемых протоколов (telnet, http, ftp, pop3, imap4, smtp, smb, rdp и т.д.) передают данные и параметры аутентификации в текстовом виде без шифрования. Это значит, что нехороший человек (впрочем, необходимо отметить, что довольно квалифицированный) может проанализировать пакеты, передающиеся по интернету в адрес роутера, и извлечь ваши логины и пароли, читать вашу почту и т.д. Именно поэтому крайне не рекомендуется открывать на интерфейсе WAN

лишние порты. Все данные, передаваемые по протоколу ssh (включая явки и пароли), зашифрованы с использованием стойкой криптографии. В протоколе ssh заложена возможность создать защищенное соединение и передавать внутри него данные по незащищенным протоколам, причем извне весь траффик будет выглядеть как зашифрованный. Это и есть ssh туннели, использование которых позволяет получить доступ к ресурсам LAN

путем установления защищенного соединения. Для этого требуется открыть только один порт в WAN

, а именно порт на котором слушает ssh сервер (по умолчанию 22).

2. ssh сервер должен быть установлен и запущен на роутере.

3. Настройки на роутере с целью доступа к ssh серверу (dropbear) из интернета.

4. Установка и настройка ssh клиента на удаленной машине, с которой мы будем подключаться через ssh туннели к домашней сети.

Установка и настройка роутера

1.

Требования первого пункта по IP адресу (либо «пробросу» портов) — сугубо организационные и решаются с домашним провайдером на стадии заключения договора подключения к сети Интернет. Если провайдер не предоставляет такой услуги, то описанными в этой статье способами получить доступ из интернета к роутеру и домашней локальной сети невозможно.

Чтобы изменения вступили в силу — перегружаем роутер. После перезагрузки роутер будет доступен из домашней сети по установленному порту 45017 (не забудьте откорректировать свойства соединения в PuTTy ). Для еще бОльшей защиты и удобства возможно настроить авторизацию по приватным ключам.

3.

Для настройки доступа из интернета к роутеру по ssh протоколу добавляем в автозапуск следующие строки:

Первое правило позволяет роутеру принимать входящие соединения по порту 45017, второе правило необходимо для нормального хождения пакетов внутри роутера между интерфейсами. В «автозапуск» их можно добавить двумя способами:

Второй способ является бОлее правильным. Главное отличие между ними:

Чтобы изменения вступили в силу — необходимо перегрузить роутер.

На этом настройка Zyxel Keenetic/Keenetic Giga закончена, проверяем доступность роутера по ssh из интернета и переходим к настройке удаленной машины, с которой планируем подключаться к домашней сети.

Установка и настройка клиентского компьютера

Настройка доступа на Unix клиенте

4.1

Если на удаленном компе стоит *nix, то ssh туннель может быть установлен с помощью программы ssh из состава openssh. Использование:

4.2

Как более распространенный вариант, в дальнейшем предполагаем, что в качестве удаленной машины (с которой будем подключаться к домашней сети) имеем компьютер с Windows. Доступ к домашней сети возможно настроить несколькими способами.

Первый способ хорош когда соединяться с домашней сетью необходимо с компьютера, на который по каким-то причинам нежелательно ставить дополнительное программное обеспечение (используем portable версию PuTTy и запускаем ее с флешки). Второй способ более удобен при частом использовании и идеально подходит для установки на личный ноутбук/нетбук, подключаемый к интернету в отпуске/на даче/в командировке и т.д.

Настройка доступа с помощью PuTTy

Устанавливаем PuTTy, создаем соединение с роутером. При верно выполненных настройках п. 1-3 уже имеем доступ к роутеру из интернета по ssh.

На удаленном компьютере соединяемся через PuTTy с роутером по ssh, вводим логин/пароль, окно PuTTy сворачиваем.

Авторизация в NDMS SSH по ключам

Спросил ankar84,

14 сентября, 2018

Вопрос

ankar84

ankar84

Как известно, начиная с Версия NDMS 2.12.C0 в прошивку добавлен SSH сервер.

Но для пользователей ОС Windows это особо ничего не меняет, так как что в telnet нужно вводить логин\пароль, что по SSH. Пользователям Linux стало чуть проще, так как SSH там родное, из коробки.

Так вот, чтобы у SSH было реальное преимущество, очень хотелось бы реализовать доступ по ключам (сертификатам), как это, например, реализовано с dropbear в Entware.

То есть в webgui есть поле для ввода, куда нужно внести свой публичный ключ, а он уже записывается в authorized_keys сервера SSH NDMS

При наличии технической возможности, конечно же. @ndm @eralde

Предлагаю проголосовать кого данная возможность заинтересовала.

P.S. Ошибся форумом, просьба перенести в Развитие

Изменено 14 сентября, 2018 пользователем ankar84

Расширяем функциональность ZyXel Keenetic

Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3DNews не несет никакой ответственности за любые возможные последствия.

⇡#Вступление

В комментариях к одной из первых статей про альтернативные прошивки читатели спрашивали, нет ли чего-нибудь подобного и для роутеров ZyXel. То ли официальные прошивки ZyXel жуть как хороши, то ли энтузиасты не такие активные, но хоть какой-то более-менее приличной альтернативы фирменным микропрограммам нынче нет. Ну, вы, конечно, можете скачать исходные коды прошивки, изменить её, заново собрать и залить в роутер. Но это как-то уже слишком для обычного пользователя. Тем интереснее выглядит совсем молодой проект наших соотечественников с незамысловатым названием zyxel-keenetic-packages, зародившийся в недрах форума Zyxmon. В данном случае идея гораздо проще и изящнее. Никаких перепрошивок роутера не требуется, а все дополнительные приложения запускаются со съёмного накопителя — флешки или внешнего винчестера. Более того, при отсоединении накопителя устройство продолжает работать как ни в чём не бывало, но, естественно, уже безо всяких «плюшек». Ну а в данной статье мы рассмотрим установку и настройку обновлённого торрент-клиента Transmission, сервера DLNA и доступ к локальной сети из Интернета посредством OpenVPN.

⇡#Подготовка

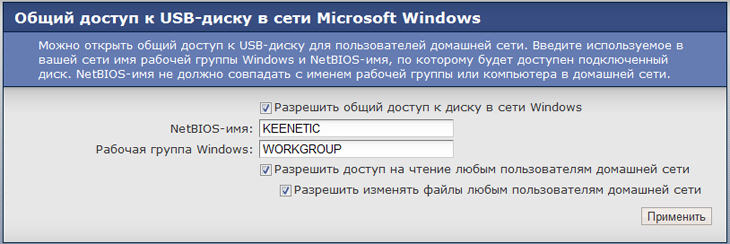

Для начала нам необходимо отформатировать накопитель в ext 2/3 или NTFS. Лучше, конечно, в ext 2/3, хотя некоторые естествоиспытатели утверждают, что и с NTFS всё прекрасно работает. Программ, которые могут форматировать разделы в нужную нам ФС, довольно много: Partition Magic, продукты Paragon и Acronis, в конце концов, бесплатный GParted Live. Если вам вдруг понадобится срочно считать данные в Windows с такого накопителя, то можно воспользоваться либо файловым менеджером Ext2Read, либо установить драйвер Ext2Fsd. Также в веб-интерфейсе роутера необходимо включить доступ к диску по сети в «USB-приложения» → «Сетевой диск».

Ещё нам понадобится SSH-клиент PuTTY и непосредственно установщик. Распакуем архив в любое удобное место. Теперь зайдём на наш накопитель по сети: Win+R, \\KEENETIC, Enter. В папке disk_a1 потребуется создать директорию system, а в ней ещё одну — bin. Вот туда-то и надо скопировать файл ext_init.sh из архива. Таким образом, полный путь до него будет выглядеть как \\KEENETIC\disk_a1\system\bin\ext_init.sh. Заодно полезно создать в корне папку data, куда будут складываться все файлы. Теперь надо отключить накопитель от роутера и снова подключить. Через пару минут в логах («Система» → «Журнал») должна появиться запись:

dropbear[xxxx] Running in background

Запускаем PuTTY, в поле Host Name вбиваем root@ip_адрес_роутера, а в Windows → Translation выбираем кодировку UTF-8 и нажимаем Open. Вводим пароль — zyxel (он не показывается при наборе) и нажимаем Enter. Завершаем установку и сразу же обновляем систему командами:

⇡#Настройка Transmission

Установка новых приложений осуществляется командой opkg install имя_пакета. На данный момент число портированных приложений не так велико — их список можно посмотреть здесь. В принципе, в вики проекта неплохо описаны основные нюансы их установки. Однако неподготовленному пользователю вряд ли будут понятны определенные моменты относительно их настройки. Так что разберём для ясности некоторые примеры. Для начала рассмотрим установку и настройку более новой версии торрент-клиента Transmission, чем та, которая предустановлена в прошивке роутера, — 2.3 вместо 1.93. Установим клиент и текстовый редактор nano командой:

Традиционный совет — вместо того чтобы вручную набирать команды, просто скопируйте их отсюда и кликните правой кнопкой в окне PuTTTY. По умолчанию все новые закачки будут записываться в папку transmission, то есть так же, как по умолчанию происходит и со встроенным в роутер торрент-клиентом. Предварительно остановим его, перейдя в веб-интерфейсе роутера в раздел «USB-приложения» → «Торренты», сняв галочку «Включить BitTorrent-клиент» и нажав «Применить». Отредактируем настройки Transmission командой:

Здесь достаточно изменить по желанию несколько строчек:

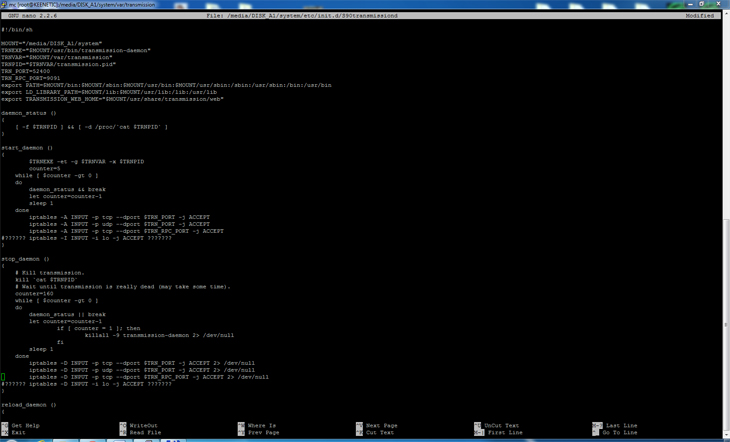

Для включения авторизации с целью доступа к веб-интерфейсу Transmission необходимо изменить значение параметра rpc-authentication-required с false на true. Тогда вместо username и password потребуется указать соответственно логин и пароль. В peer-port и rpc-port надо указать номера портов, которые служат для соединения с другими клиентами и доступа к веб-интерфейсу клиента соответственно. Прочие параметры можно и не менять. Сохраняем файл и выходим — F2, Y, Enter. Для автозапуска Transmission при включении роутера необходимо переименовать один из скриптов:

Его же необходимо немного подкорректировать:

⇡#Настройка медиасервера DLNA

Более полезный сервис — это minidlna. С его помощью у роутера появляется поддержка протокола DLNA, так что мультимедийные файлы можно смотреть, например, на телевизоре или приставке. Устанавливается и настраивается он гораздо проще, чем Transmission.

В файле конфигурации потребуется поменять параметры media_dir, в которых надо указать папки, где хранятся мультимедийные файлы. Можно дополнительно установить фильтр типа файлов — только аудио (A), видео (V) или изображения. Помните, что корневая папка съёмного накопителя доступна как /media/DISK_A1.Вот пример настроек.

Осталось только запустить minidlna-сервер.

Настройка OpenVPN

Скачайте дистрибутив OpenVPN на официальном сайте, выбрав в разделе загрузок Windows Installer. При установке отметьте галочками все компоненты. Как и в прошлый раз, мы будем использовать авторизацию по статическому ключу, то есть нам будет доступно только одно VPN-подключение. Ключ предварительно надо сгенерировать — из главного меню в разделе OpenVPN → Utilities запускаем Generate a static OpenVPN key. Готовый ключ находится в файле C:\Program Files\OpenVPN\config\key.txt. Переименуйте его в static.key и скопируйте на накопитель в папку \disk_a1\system\var. Теперь установим OpenVPN на роутер командой:

Создадим конфигурационный файл:

И вставим в него следующие строки:

Сохраняем файл (F2,Y, Enter). Затем чуть подправим скрипт запуска:

В нём надо добавить правила iptables в конце разделов start

Сохраняем этот скрипт, переименовываем для автоматического запуска и сразу же запускаем.

Теперь создадим группу правил для брандмауэра:

В этот файл надо скопировать следующие строки:

После сохранения делаем файл запускаемым и тут же выполняем его:

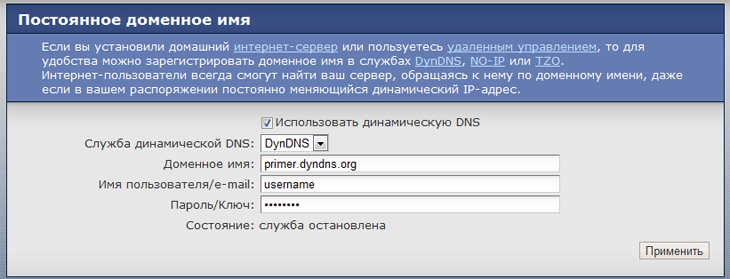

Естественно, нам нужно прописать DDNS-имя на нашем роутере. Подробнее о регистрации на примере DynDNS написано здесь в разделе «Настройка DDNS ». Через веб-интерфейс роутера переходим в раздел «Интернет» → «Доменное имя», включаем галочку «Использовать динамическую DNS», заполняем соответствующие поля и жмём «Применить». Кстати, после включения DDNS вам будет доступен также веб-интерфейс Transmission (http://ddns_имя_роутера:rpc-port), а если поставите галочку «Разрешить удаленный доступ» и укажете «TCP-порт веб-конфигуратора», то и веб-интерфейс роутера. Аналогичным образом можно открыть доступ к файлам на накопителе по FTP — ставим галочку «Разрешить доступ из Интернета» в разделе «USB-приложения» → «Сервер FTP».

На клиенте (например, на офисном компьютере или на ноутбуке) также надо установить OpenVPN, а заодно скопировать наш ключ static.key, который мы сгенерировали ранее, в папку C:\Program Files\OpenVPN\easy-rsa\keys\ (ну, или куда вам удобно, только в клиентских настройках надо будет поменять путь до него). Теперь в папке C:\Program Files\OpenVPN\config\ нужно создать новый текстовый файл, вставить в него нижеследующие строки и переименовать его, например, в router.ovpn. Обратите внимание, что в пути до файла secret.key нужно использовать именно двойные слеши (\\), а не одинарные (\).

При двойном клике по файлу ovpn будет подниматься туннель до роутера. Можно запустить OpenVPN GUI и из главного меню — в области уведомлений появится иконка, двойной клик по которой также поднимет туннель. При этом цвет иконки сменится с красного на зелёный. Ещё один двойной клик по иконке покажет окно с логом. Для отключения от VPN нажмите кнопку Disconnect. После подключения вам будет доступна ваша домашняя сеть и можно, к примеру, настроить удалённый рабочий стол (см. раздел «Настройка TightVNC» здесь). Также необходимо проследить, чтобы адресация на удалённой машине, в домашней сети и внутри VPN-туннеля была разной. В нашем примере мы использовали подсеть 10.8.0.0 для туннеля, а в домашней сети — 192.168.1.0. При необходимости подкорректируйте адреса во всех скриптах и файлах конфигурации в этом разделе.

Заключение

На данный момент это, пожалуй, все приложения, о которых есть смысл рассказывать. Конечно, в репозитории есть и другие пакеты, но вряд ли домашнему пользователю захочется поднимать свой веб-сервер на роутер, становить на него Drupal или, например, заморачиваться с другими DDNS-сервисами либо монтировать по сети ещё один накопитель. Впрочем, если и захочется, то настройка не так уж сложна. В конце концов, не забанили же вас в Google или «Яндексе». Для молодого проекта столь небольшое число пакетов — явление нормальное. К тому же их список постепенно пополняется, однако, по признанию самого автора zyxel-keenetic-packages, времени у него не так много. Так что энтузиасты, готовые собирать новые пакеты и развивать проект, явно не помешают. Напоследок ещё раз рекомендуем ознакомиться с вики и форумом, ссылки на которые были приведены в начале статьи. Засим позвольте откланяться и традиционно пожелать удачных экспериментов.